Kali ini saya akan menulis mengenai Directory Traversal Attack.Ini adalah jenis serangan bruteforce yang memnungkinkan penyerang untuk mendapatkan struktur direktori dan file pada web target, untuk selanjutnya dianalisa celah atau exploit yang digunakan.

Nah untuk saya sendiri biasanya menggunakan DirBuster untuk melakukan Directory Traversal Attack. Biasanya saya gunakan untuk menemukan file uploader atau admin login.

DirBuster sendiri merupakan project dari OWASP, dibuat menggunakan bahasa pemrograman Java dan digunakan untuk melakukan bruteforce direktori tersembunyi serta file dari web yang tidak seharusnya dipublikasikan.

Fitur dari DirBuster :

- Multi threaded has been recorded at over 6000 requests/sec

- Works over both http and https

- Scan for both directory and files

- Will recursively scan deeper into directories it finds

- Able to perform a list based or pure brute force scan

- DirBuster can be started on any directory

- Custom HTTP headers can be added

- Proxy support

- Auto switching between HEAD and GET requests

- Content analysis mode when failed attempts come back as 200

- Custom file extensions can be used

- Performance can be adjusted while the program in running

- Supports Basic, Digest and NTLM auth

- Command line * GUI interface

Untuk tools nya bisa kalian download disini :

Di dalamnya juga sudah ada file berisi wordlist dari nama direktori dan file.

- directory-list-2.3-small.txt – (87650 words) – Directories/files that where found on at least 3 different hosts

- directory-list-2.3-medium.txt – (220546 words) – Directories/files that where found on at least 2 different hosts

- directory-list-2.3-big.txt – (1273819 words) – All directories/files that where found

- directory-list-lowercase-2.3-small.txt – (81629 words) – Case insensitive version of directory-list-2.3-small.txt

- directory-list-lowercase-2.3-medium.txt – (207629 words) – Case insensitive version of directory-list-2.3-medium.txt

- directory-list-lowercase-2.3-big.txt – (1185240 words) – Case insensitive version of directory-list-2.3-big.txt

- directory-list-1.0.txt – (141694 words) – Original unordered list

- apache-user-enum-1.0.txt – (8916 usernames) – Used for guessing system users on apache with the userdir module enabled, based on a username list I had lying around (unordered)

- apache-user-enum-2.0.txt – (10341 usernames) – Used for guessing system users on apache with the userdir module enabled, based on ~XXXXX found during list generation (Ordered)

Cara menggunakannya cukup mudah, setelah di ekstrak, masuk ke direktori DirBuster-nya, lalu masukkan command berikut di terminal :

java -jar DirBuster-0.12.jar

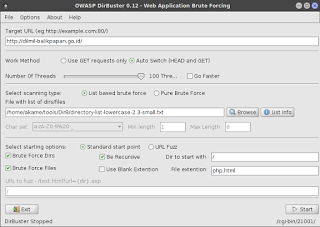

Nah setelah DirBuster terbuka, masukkan target dan juga port nya (jika port dari server berada di port khusus seperti 1337 dll. Jangan lupa pilih jenis wordlist yang ingin digunakan.

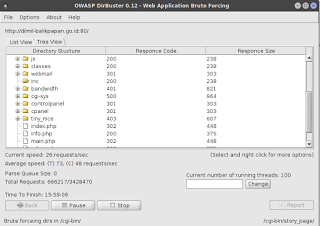

Lalu tinggal tunggu tools ini bekerja.

Lamanya proses scan tergantung koneksi kalian dan bagus tidaknya respon dari server target.

DirBuster sendiri merupakan tools yang bisa disebut memudahkan kita untuk melakukan information gathering pada server target, yang tentu saja memudahkan kita nantinya untuk menemukan exploit apa yang cocok digunakan di server tersebut.

Oke sekian tutorial dan share kali ini, semoga bermanfaat, jangan lupa subscribe. 😀

semua orang sekarang bisa jadi defacer :V oh ya btw jkt48cyber nya gmna om? :v

:v

makasih infonya saya ngerasa kebantu bingit. he