Sebenarnya trik ini lumayan simpel dan sudah banyak yang tau. Namun malah jarang yang share. Cara melakukan bypass Internal Server Error saat melakukan symlink website. Sehingga nantinya kita tetap bisa melihat isi konfigurasi dari web tetangga. 😀

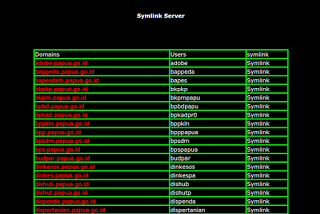

Oke, jadi saya anggap kalian sudah tanam shell, siap symlink, dan dipastikan web nya bisa di symlink.

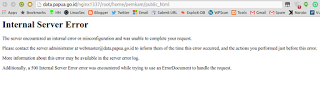

Namun ketika di klik symlink terdapat pesan Internal Server Error.

Cara bypass nya cukup simple.

Pertama, buat folder baru. terserah kasih nama apa.

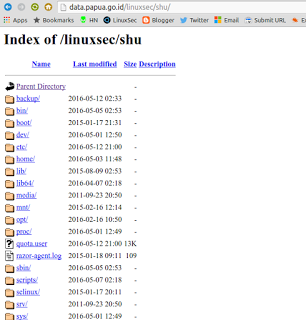

Disini saya membuat folder dengan nama ‘ linuxsec ‘.

Nah, masuk ke direktori ‘linuxsec’ , lalu buat file .htaccess dengan isi berikut :

Options Indexes FollowSymLinks

DirectoryIndex linuxsec.htm

AddType txt .php

AddHandler txt .phpSelanjutnya , di shell command masukkan perintah berikut :

ln -s / shu

Perintah ini untuk membuat symbolic link dari folder root ( / ) , ke folder shu .

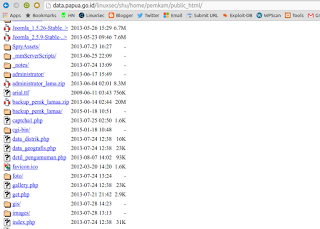

Dan coba kita buka folder ” linuxsec/shu ” di browser. Sesuaikan dengan nama folder yang kalian buat dan folder symlink nya.

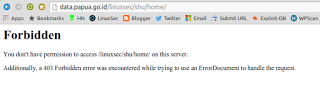

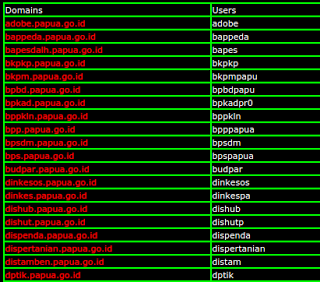

Nah.. tapi pas dibuka folder home, dimana folder tersebut berisi user user dari web satu server , masih forbidden .

Cara mengatasi nya, kalian lihat pola di shell nya.

Dalam kasus saya, web akan diletakkan di /home/$user/public_html/

Dan seperti percobaan symlink yang pertama, dimana kita mendapat notice Internal Server Error, tentu kita juga sudah tau username nya.

Tinggal diganti $user dengan username situs yang ingin kita ‘telanjangi’ .

Cek database nya..

Nah sekarang terserah mau diapain. Mau di drop apa di deface .

Oke sekian tutorial kali ini, semoga bermanfaat.

pertamax

Mas bro, mau nanya. Biasanya situs gitu admin panelnya dimana ya? capek juga muter2 nyari di acunetix, dirbuster, tool admin, make robots.txt.. Gk dapat2.. Hehe

metasploit mz

Cara udah sukses mas tapi pas di eksekusi file confignya malah 404 Not found.

mas? udah sukses pas ngatasi itu , cuma tahap terakhir pas eksekusi file di dalam folder ( misal config.php ) kok internal server error ya

shu = symlink ?

shu itu nama folder dari " ln -s / shu "

Download symlink nya dimana yaa bang?

kalo udah index off terus confignya masih notfound knp ya

mantabs 😀 Tq Tutornya Mas … Work in test

Mas klo untuk mencuri username dan password gimana ya, selain pake havij pro

keren gan,, kunjungi juga website

www.rabiitch.ga

– carding paypal

– carding bitcoin

– carding ebay

– carding amazon

– spammer

– defacer

– Tutorial

– Website Order

– Daily

– Blackhat

– Got Money Fast

DLL

gan , pas misalkan udah sukses di shu/home/$$User/ pas di buka forbidden

nah pas di shu/home/$$User/public_html/ tetep kembali ke pertama ( 500 internal server )

mas minta link download shell nya

pas di

ln -s / shu

kok gak bisa ya bang? gak muncul folder shu nya, solusinya gimana?