Cracking File Shadow menggunakan John the Ripper. Oke di tutorial ini saya akan sharing sedikit mengenai bagaimana cracking password /etc/shadow menggunakan tool JTR. File shadow sendiri informasi password akun sistem, namun dienkripsi. Di real case mungkin sudah jarang ditemukan file /etc/shadow yang readable namun di dunia CTF mungkin masih ada. Saya sendiri menemukan case harus melakukan cracking /etc/shadow ketika iseng bermain HTB.

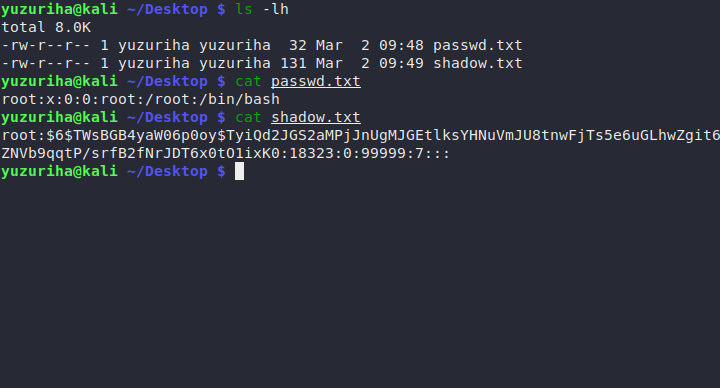

Oke, untuk memulai cracking, kalian harus menyediakan dua buah file dimana satu file berisi baris shadow dan satu file berisi baris passwd yang ingin dicrack. Sebagai contoh di tutorial ini saya ingin melakukan cracking file shadow dari user root.

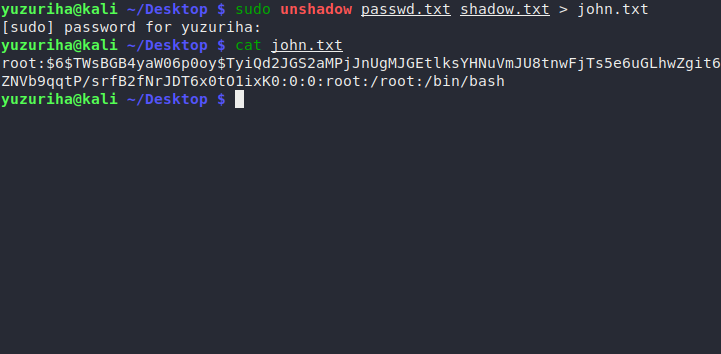

Kedua file tersebut harus kita convert menjadi file yang bisa di crack menggunakan JTR. Gunakan unshadow.

sudo unshadow passwd.txt shadow.txt > john.txt

Oke berikut contoh hasilnya:

File john.txt inilah yang akan kita crack.

File john.txt inilah yang akan kita crack.

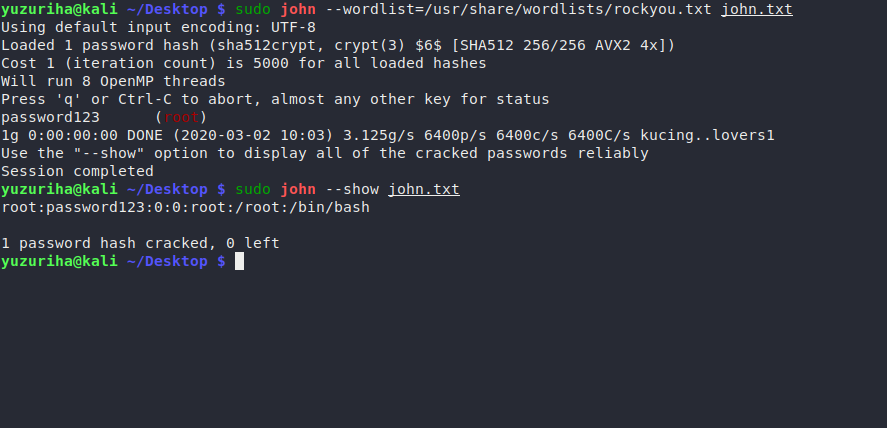

sudo john --wordlist=/usr/share/wordlists/rockyou.txt john.txt

Untuk path wordlist nya kalian sesuaikan sendiri ya.

Contoh output jika password nya berhasil di crack:

yuzuriha@kali ~/Desktop $ sudo john --wordlist=/usr/share/wordlists/rockyou.txt john.txt Using default input encoding: UTF-8 Loaded 1 password hash (sha512crypt, crypt(3) $6$ [SHA512 256/256 AVX2 4x]) Cost 1 (iteration count) is 5000 for all loaded hashes Will run 8 OpenMP threads Press 'q' or Ctrl-C to abort, almost any other key for status password123 (root) 1g 0:00:00:00 DONE (2020-03-02 10:03) 3.125g/s 6400p/s 6400c/s 6400C/s kucing..lovers1 Use the "--show" option to display all of the cracked passwords reliably Session completed

Kalian juga bisa menggunakan opsi –show untuk melihat list password yang berhasil dipecahkan

Contoh

sudo john --show john.txt

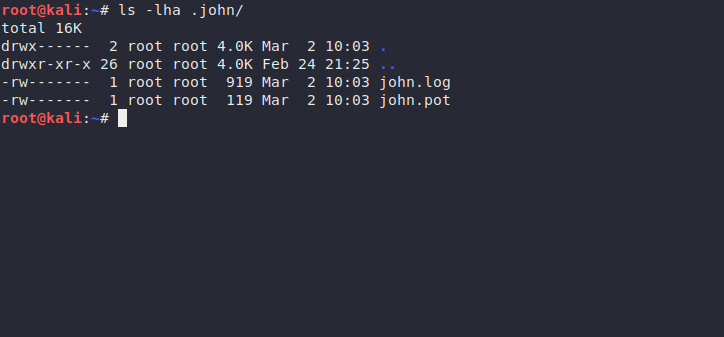

Shadow yang berhasil dicrack akan tersimpan di file john.pot yang terletak di direktori .john. Karena saya menjalankan JTR dengan sudo, maka lokasi filenya ada di /root/.john

Shadow yang berhasil dicrack akan tersimpan di file john.pot yang terletak di direktori .john. Karena saya menjalankan JTR dengan sudo, maka lokasi filenya ada di /root/.john

Oke mungkin sekian tutorial singkat kali ini, semoga bermanfaat. Jika ada yang ingin ditanyakan silahkan tinggalkan komentar.

thanks gan untuk tutor nya , terus berkarya gan, di tunggu update berikutnya