Sebenarnya saya sendiri bingung , apakah judul postingan saya sudah benar :3 .Karena trik ini baru saya temukan liburan lalu. 😀

Oke langsung saja. Biasanya kita sering menemukan web yang halaman loginnya menggunakan autentifikasi. Kadang web yang vuln SQLi, user, password, dan halaman login sudah ketemu namun ternyata halaman login dilindungi Authentication Required.

kali ini saya testnya di localhost saja ya :v . Maklum, lagi gak ada target. Saya coba dengan privat shell yang juga dilindungi Authentication Required.

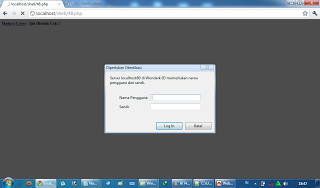

Kira-kira tampilannya seperti ini :

Lalu bagaimana cara agar kita bisa login ?

Kita bisa mencoba melakukan bruteforce attack dengan menggunakan tools Accunetix. Yang belum tau tools Accunetix, silahkan cari sendiri di Google. Banyak kok yang sudah di crack :p .

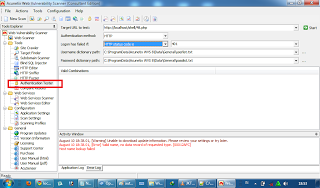

Oke, langsung saja buka tools Accunetix Scanner, lalu pilih Authentication Tester.

Lihat gambar :

Lalu isi url, list user dan password.

Target URL to test : isi dengan url target yang akan dibruteforce

Username dictionary path : letak file .txt yang berisi list username. Silahkan sesuaikan sendiri

Password dictionary path : letak file .txt yang berisi list password. Silahkan sesuaikan sendiri

Lalu klik start untuk memulai bruteforce.

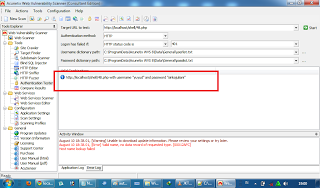

Tunggu sampai proses bruteforce selesai. Jika berhasil, maka hasilnya akan tampak seperti gambar dibawah ini :

Valid combinations :

http://localhost/shell/48.php with username “yuyud” and password “sinkajuliani” <– jangan ditanya. Emang udah cocok dari dulu :p

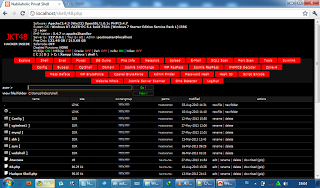

Lalu coba kita login shell di localhost tadi dengan user : yuyud , pass : sinkajuliani .

Oke, berarti yuyud – sinkajuliani emang cocok 8|

NB : trik ini bisa digunakan di semua web yang menggunakan autentifikasi. Tidak hanya shell saja namun juga admin login dsb.

Trik bruteforce adalah teknik yang membutuhkan kesabaran karena kita mencoba login dengan mengecek semua kata/word yang sudah dimasukkan kedalam list. Semakin banyak wordlist, semakin besar kemungkinan kita untuk mendapatkan username dan password login.

Cara menghindari teknik ini adalah gunakan kombinasi huruf dan angka serta karakter yang susah untuk ditebak . =))

Sekian tutorial kali ini, semoga bermanfaat.

Masih memperhatikan dulu ini mas 🙂

Keren kang caranya nihh